Die Ransomeware-Wette

Die Ransomware-Wette Sie denken, Ihre IT ist sicher? Wir wetten dagegen! Ransomware gehört aktuell zu den stärksten Bedrohungen der Cybersicherheit

Der Fachkräftemangel und die stetig steigende IT-Komplexität machen schon das Tagesgeschäft im IT-Bereich zu einer kaum noch zu bewältigenden Herausforderung. Was IT-Verantwortliche dann häufig vor lauter Alltagsstress vergessen (oder verdrängen), ist, dass auch die externen Sicherheitsrisiken immer größer werden und den Betrieb gefährden, sofern kein ausreichender Schutz gewährleistet ist. Kommt Ihnen das bekannt vor? Sie wissen eigentlich, dass das Thema IT-Sicherheit nicht die nötige Aufmerksamkeit von Ihnen bekommt, haben aber vor lauter Stress im Tagesgeschäft keine Kapazität – weder zeitlich noch gedanklich – frei, um sich dem Thema ausreichend zu widmen? Keine Sorge, Sie sind nicht allein.

Wir wissen, wie schwierig es inzwischen für IT-Verantwortliche ist, den schwierigen und immer breiter werdenden Spagat zwischen Projekt- und Tagesgeschäft auf der einen Seite sowie Security-Aufgaben auf der anderen Seite zu bewältigen. Troubleshooting, Patches zur Abwehr von Bedrohungen, log-file-Kontrollen – all das bleibt schnell auf der Strecke, wenn IT-Anwender und Fachabteilungen die IT-Abteilung im Arbeitsalltag mal wieder auf Trab halten.

Als IT-Security-Experten wissen wir aber auch, dass langfristig nur die Unternehmen am Markt bestehen können, die sich den Herausforderungen stellen, sich weiterentwickeln und sich trotz Projekt- und Tagesgeschäft mit der notwendigen Aufmerksamkeit um das Thema IT-Security kümmern – egal ob intern oder mit externer Unterstützung. So stärken Sie die Widerstandsfähigkeit Ihres Unternehmens und schützen Ihren Betrieb langfristig und nachhaltig vor Cyberangriffen.

Um Ihnen diesen Weg zu erleichtern, möchten wir Ihnen mit diesem Ratgeber einen Entscheidungsleitfaden bieten und Ihnen mögliche Lösungsmodelle vorstellen, damit Sie für sich und Ihren Betrieb die Frage beantworten können: IT-Security im Eigen- oder Fremdbetrieb?

Als IT-Verantwortliche*r ist Ihnen sicher bewusst, wie wichtig das Thema IT-Sicherheit ist, um die Unternehmensdaten und damit den gesamten Betrieb vor Angriffen zu schützen. Sicher setzen Sie bereits technische Maßnahmen wie Firewalls und Virenscanner ein, die mittlerweile zum absoluten Mindeststandard im Schutz vor Cyberangriffen gehören. Gerade im Produktionsbereich gilt es, den laufenden Betrieb aufrechtzuerhalten und Produktionsausfälle zu vermeiden.

Was vielen jedoch nicht mehr bewusst ist: Der Mindeststandard und Basisschutz durch Firewalls & Co. reicht schlichtweg nicht mehr aus, um diesen Schutz wirklich zu gewährleisten. Zu schnell entwickeln sich die Angriffsmethoden der Cyberkriminellen weiter, und gerade Produktionsbetriebe rücken mit ihrer Betriebstechnologie immer stärker in den Fokus der Angreifer.

Hier näher auf das wichtige Thema der Betriebstechnologie (auch OT-Security genannt) einzugehen, würde an dieser Stelle zu weit führen. Wir haben dem Thema daher einen eigenen Ratgeber gewidmet, schauen Sie bei Interesse also gerne mal rein in unseren OT-Security-Ratgeber.

Ist Ihr Cybersecurity-Niveau also nicht ausreichend, weil zum Beispiel das letzte Update Ihrer Firewalltechnologie noch nicht aufgespielt wurde, haben Angreifer leichtes Spiel. Angriffe auf Produktionsbetriebe können verheerende Folgen haben: von Störungen in der Produktion bis hin zum totalen Betriebsausfall ist hier alles möglich. Wir brauchen Ihnen nicht erzählen, welchen Schaden ein solcher Ausfall anrichtet – finanziell, organisatorisch, für Ihr Image. Und wenn Sie jetzt denken „Ach, so ein Angriff wird uns schon nicht treffen, das müsste ja ein extremer Zufall sein.“, dann schauen Sie doch mal: Sind wirklich alle Ihre IT-Systeme auf aktuellem Stand? Sind alle Patches aufgespielt? Steht Ihr Notfallplan für den Fall der Fälle fest?

Starten wir diesen Abschnitt mit der Rechtslage zur IT-Sicherheit. Wenn Sie sich jetzt denken „Wie, Rechtslage? Es gibt Gesetze, die die Pflichtaufgaben zur IT-Sicherheit regeln?“, dann sollten Sie jetzt besonders aufmerksam weiterlesen.

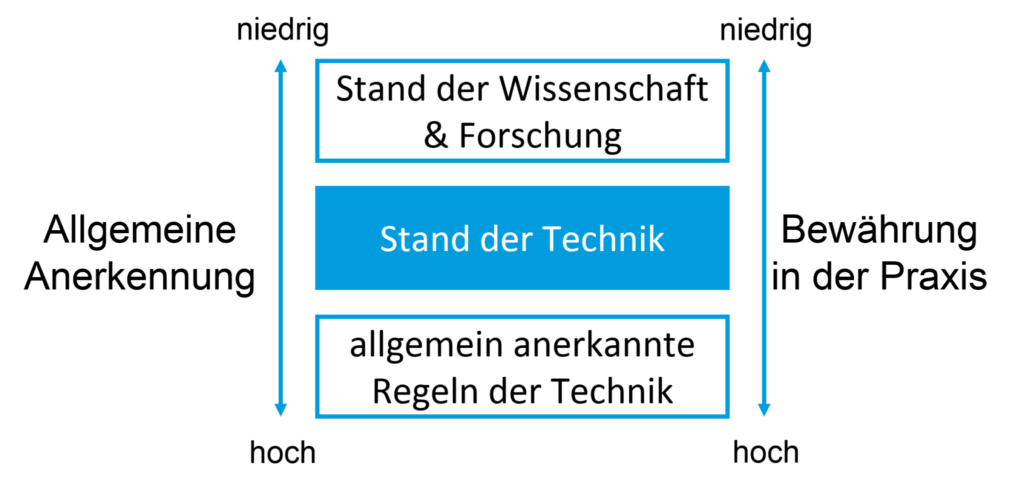

In der DSGVO regeln Art. 25 und 32 DGSVO, dass zum Schutz personenbezogener Daten „geeignete technische und organisatorische Maßnahmen“ zu treffen sind, und zwar „unter Berücksichtigung des Stands der Technik“. Diesen „Stand der Technik“ greift auch das IT-Sicherheitsgesetz auf, das insbesondere den Schutz kritischer Infrastrukturen zum Ziel hat. Was heißt das aber konkret, was ist der „Stand der Technik“, nach dem Sie Ihre Maßnahmen definieren müssen?

Kurz gesagt bezeichnet der „Stand der Technik“ die beste am Markt verfügbare Leistung einer IT-Sicherheitsmaßnahme zur Erreichung des gesetzlichen IT-Sicherheitsziels. Also: Welche Verfahren, Einrichtungen, Betriebsweisen oder Anwendungen sind verfügbar und können am wirkungsvollsten die Schutzziele gewährleisten?

Für weitere Details dazu können Sie sich bei Bedarf die Handreichung des Bundesverbands IT-Sicherheit e.V. ansehen, in der konkrete Hinweise und Handlungsempfehlungen die zum Teil etwas vage formulierte Rechtslage ergänzen und Ihnen etwas mehr Orientierung bieten können.

Soll der IT-Betrieb zu 100% inhouse abgedeckt werden, muss sich die interne IT-Abteilung möglichst effizient aufstellen, um allen Anforderungen aus dem Projekt- und Tagesgeschäft sowie im Bereich IT-Security gerecht werden zu können. Was ist zu tun? Wie ist es am besten zu tun? Wer macht was und in welcher Reihenfolge?

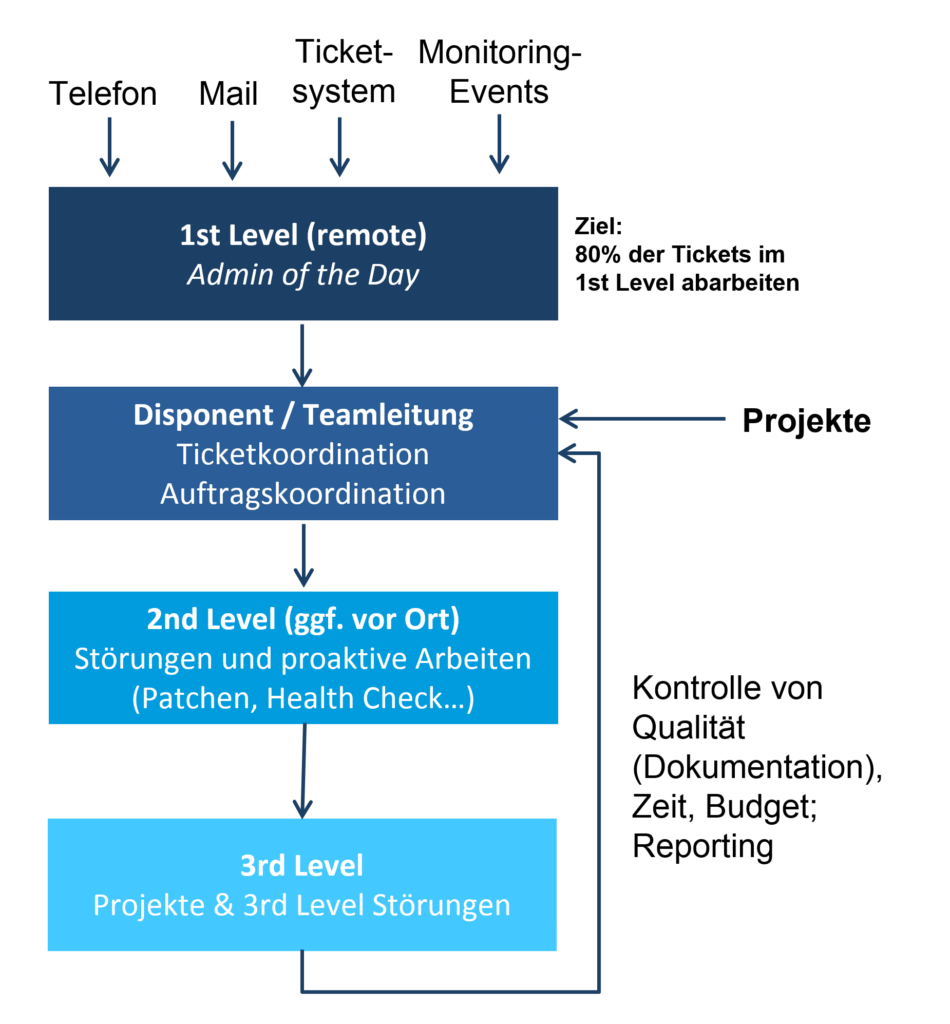

Für eine solche optimale Aufstellung der IT-Abteilung gibt es inzwischen einige best practice Frameworks für die Aufbau- und Ablauforganisation der Unternehmens-IT, die Sie mithilfe von Vorlagen unterstützen können bei der Erfüllung der Anforderungen an Ihren IT-Betrieb. In der Praxis bewährt sich, gerade bei kleineren und mittelständischen Unternehmen, häufig eine Dreiteilung im Tagesgeschäft in 1st, 2nd und 3rd Level.

Sie verfügen über weniger als 3 IT-Mitarbeitende? Dann kann eine Rollenverteilung über einen „Admin of the Day“ als 1st Level und einen zweiten Mitarbeitenden für 2nd und 3rd Level eine Lösung sein. Sie können zudem prüfen, ob Key-User in den Fachabteilungen als erste Ansprechpartner die Rolle des 1st Level unterstützen können, um die IT-Abteilung zu entlasten und einfache Anwenderprobleme vorab herauszufiltern.

Wir möchten Ihnen an dieser Stelle ein paar Empfehlungen für Tools und Methoden geben, die aus unserer Sicht unverzichtbar sind für einen professionellen und zeitsparenden IT-Betrieb und deshalb in keiner IT-Abteilung fehlen sollten:

Verwaltung und Organisation aller Vorgänge in der IT-Abteilung, um sie effektiv nachverfolgen zu können und somit sicherzustellen, dass das Problem zeitnah gelöst wird und sich die richtigen Personen darum kümmern.

Laufende Überwachung der IT-Systemumgebung auf ihre Funktionalität mit dem Ziel, den reibungslosen Betrieb sicherzustellen. In dem Fall, dass ein Problem auftritt, muss es frühzeitig erkannt und schnellstmöglich beseitigt werden. Dazu wird überwacht, ob sich alle Systeme innerhalb der zuvor definierten Schwellwerte befinden. Alle Daten werden analysiert und zukünftige Entwicklungstendenzen erkannt, damit Entscheidungsanstöße abgeleitet werden können.

In einer Konfigurationsverwaltungsdatenbank (CMDB) sind alle Informationen zu IT-Komponenten – Hard-/Software (Kaufdatum, Supportende, Installationsort, Benutzer, Softwarestand etc.) – gespeichert, aus denen Ihre IT-Infrastruktur besteht inkl. Beziehungen zwischen ihnen, z. B. an welchem Switch ein Server angeschlossen ist.

Durch einen detaillierten Überblick Ihrer IT-Architektur inkl. Passwortmanagement genügen Sie rechtl. Vorgaben (DSGVO) und wissen im Störungsfall sofort, wer für das fehlerhafte System verantwortlich ist, was zu tun ist, um die Störung schnellstmöglich zu beheben und welche weiteren Prozesse und Systeme betroffen sind. Die kleinsten unbedachten Änderungen haben im Zweifel weitreichende Folgen für Prozesse, Systeme und Services. Fehlt Ihnen hier der Überblick, sind teure Ausfälle vorprogrammiert.

Die Anzahl neu entwickelter Schadprogramme bleibt auf einem konstant hohen Niveau, daher ist es wichtig, die eigene Hard- und Software durch Sicherheitsupdates vor solchen Angriffen zu schützen. Während ein Update neue Funktionen bereitstellt oder die Performance verbessert, behebt ein Patch Programmfehler. In erster Linie sollten die Verfügbarkeit von Patches gezielt überwacht und vorhandene Patches schnellstmöglich installiert werden.

Welche Alternativen bieten sich für den Mittelstand, wenn die kritische Größe für einen IT-Eigenbetrieb nicht erreicht wird? Wenn es nicht wirtschaftlich ist, eigenes Security-Fachpersonal vorzuhalten? Oder sich dieses in Zeiten des Fachkräftemangels nicht rekrutieren lässt?

Es gibt viele Gründe, warum ein Inhouse-IT-Betrieb nicht für jedes Unternehmen sinnvoll ist. Ebenso gibt es viele mögliche Lösungsszenarien, um die interne IT-Abteilung zu entlasten. Wir stellen Ihnen im Weiteren einige davon vor.

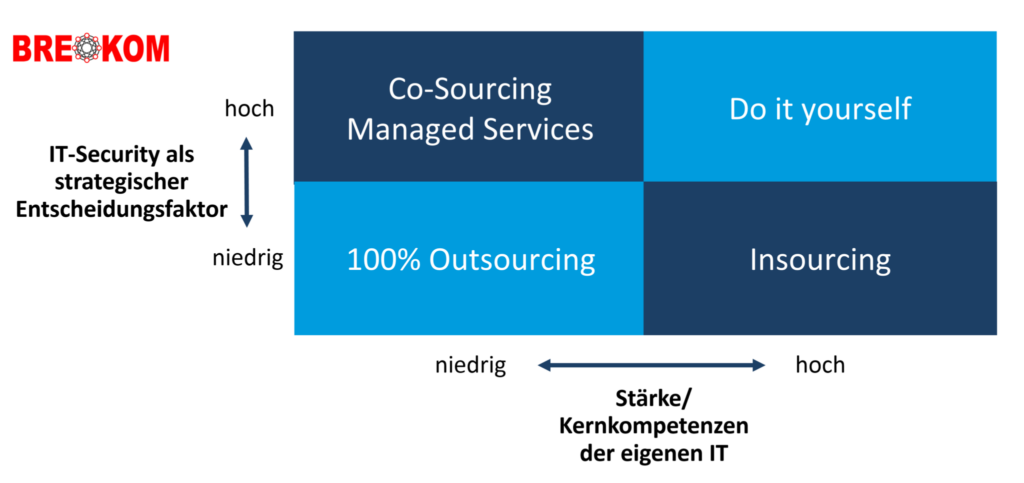

Wenn der interne IT-Betrieb für Ihr Unternehmen nicht in Frage kommt, haben Sie die Wahl zwischen verschiedenen Lösungsmodellen.

Eine potenzielle Lösung ist das Outsourcing. Darunter versteht man die Auslagerung bestimmter Firmenbereiche oder Geschäftsprozesse, z. B. eben der IT, an spezialisierte Dienstleistungsunternehmen, mit dem Ziel der Konzentration auf das eigene Kerngeschäft. Dabei gehen häufig Assets und Personal komplett auf den IT-Dienstleister über.

Der zweite, immer populärere Weg sind Managed Services, die die Übergabe von definierten, wiederkehrenden Teilaufgaben an spezialisierte Dienstleistungsunternehmen zur Entlastung der internen IT-Abteilung beschreiben. Die Durchführung der Dienstleistungen erfolgt meist remote. Die Assets (Infrastruktur, Mitarbeitende) verbleiben im Unternehmen.

Die wichtigste Aufgabe des externen IT-Dienstleisters im Bereich IT-Sicherheit ist das proaktive Management, um das IT-Sicherheitsniveau des Unternehmens nicht nur zu sichern, sondern auch zu verbessern und damit die IT-Stabilität des Unternehmens zu gewährleisten.

Gerade wenn internes Fachpersonal fehlt, können die nötigen Maßnahmen zur Gewährleistung des Sicherheitsniveaus häufig nicht mehr ausreichend umgesetzt werden. Ziel der Fremdvergabe dieser Leistungen ist es, sie wirtschaftlicher, zuverlässiger und professioneller vom Dienstleister erfüllen zu lassen, und das Ganze meist sogar mit einer 24/7 Betreuung.

Wird diese Leistung entsprechend vom Managed Services-Dienstleister erbracht, steigert das die Ertragskraft und Wettbewerbsfähigkeit Ihres Unternehmens, denn Ihre IT-Abteilung kann sich wieder auf ihr Kerngeschäft fokussieren, während der Dienstleister mit seinem präventivem Mindset IT-Probleme löst, bevor sie sich aufschaukeln. Dadurch spart er sich selbst und Ihnen Zeit, Aufwand und damit am Ende bares Geld. Dieses Interesse hat der klassische IT-Dienstleister nicht zwangsläufig, häufig ist sogar das Gegenteil der Fall: Eine Bezahlung erfolgt nur im Fall von Komplikationen. Das hat zur Folge, dass das klassische Servicekonzept ein reaktives ist – der Dienstleister schreitet erst ein, wenn bereits ein Problem besteht, statt vorzubeugen.

Wichtig ist zuallererst, dass Sie frühzeitig und gut durchdacht die Entscheidung zwischen Eigen- und Fremdbetrieb treffen. Vermeiden Sie den Entscheidungsdruck, den Sie in einer Krisensituation hätten, zum Beispiel im Fall von Kündigungen in der IT-Abteilung, Sicherheitsvorfällen, Budgetkürzungen oder Innovationszyklen, wenn der Herstellersupport für zentrale, kritische Komponenten endet.

Eine SWOT-Analyse (Stärken, Schwächen, Chancen, Risiken) kann Ihnen als erster Schritt helfen, den für Sie besten Weg zu finden:

Insbesondere für den Bereich IT-Security müssen die Anforderungen und Risiken des eigenen Unternehmens individuell betrachtet werden:

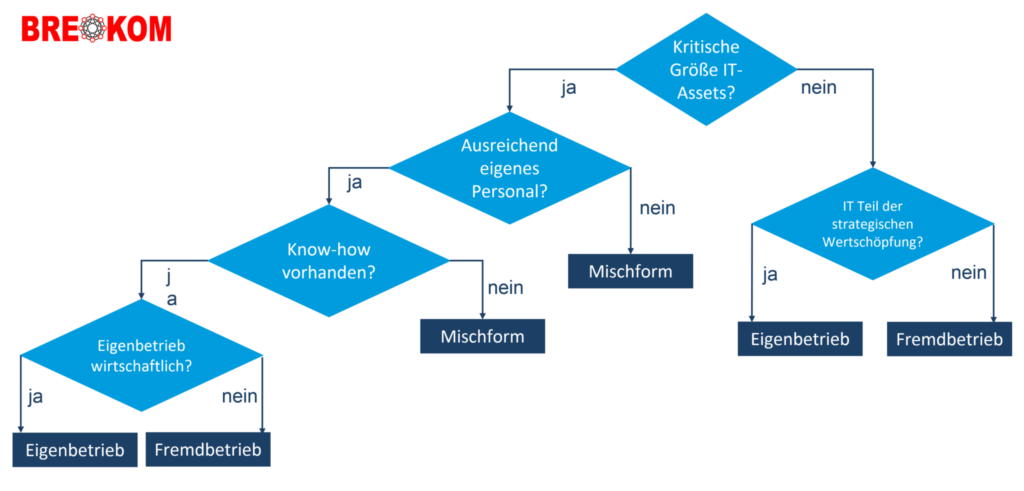

Als Hilfestellung möchten wir Ihnen außerdem einen einfachen Entscheidungsbaum zur Verfügung stellen, der Ihnen eine erste Richtung aufzeigen kann:

Vorteile

Nachteile

Natürlich können Sie vielen der Nachteile bereits mit der Wahl des richtigen vertrauensvollen Dienstleisters vorbeugen. Sollten Sie dennoch Zweifel daran haben und sich vor allem nicht abhängig machen wollen von einem einzigen Dienstleister, können Sie – je nach Ausgangssituation – auch Teilaufgaben auf mehrere Dienstleister verteilen. Natürlich bringt jedoch auch dieses Vorgehen selbst wieder Nachteile mit sich, z. B. den erhöhten Steuerungsaufwand mehrerer externer Dienstleister.

Vorteile

Nachteile

Vorteile

Nachteile

Wenn Sie sich dafür entscheiden, Teilbereiche (oder auch Ihre gesamte IT-Organisation) auszulagern, sollten Sie sich über Ihre Anforderungen an den Dienstleister im Klaren sein – das hilft Ihnen nicht nur bei der Wahl Ihres zukünftigen Partners, sondern auch bei der Aufsetzung des Servicevertrags mit dem ausgewählten Dienstleister. Wir möchten Ihnen daher hier die wichtigsten Aspekte mitgeben:

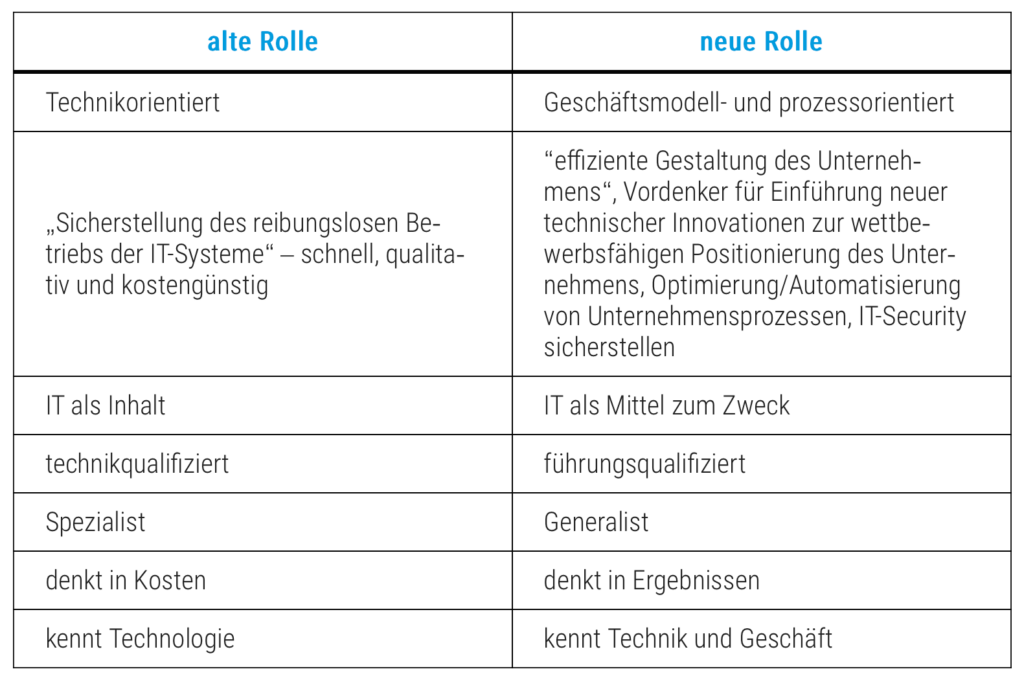

Um allen wachsenden Herausforderungen erfolgreich zu begegnen, bedarf es umfassender zeitlicher und finanzieller Aufwände in der IT-Abteilung eines Unternehmens. Dabei sollten – vor

allem in Zeiten der digitalen Transformation – sowohl für den CIO als auch für die gesamte IT-Abteilung andere Aufgaben oberste Priorität haben: Dazu gehört zum Beispiel, die Fachabteilungen im Unternehmen bei der Auswahl und Einführung neuer Technologien zu beraten und zu begleiten.

Standardaufgaben wie Support, Storage oder Backup hingegen sind Zeitfresser, die das Personal von den strategischen Kernaufgaben abhalten. Die IT-Abteilung wandelt sich vom Verwalter der Technik zum Gestalter des digitalen Wandels.

Mit der Unterstützung durch einen passenden und vertrauenswürdigen Partner können Sie diesen Wandel Step by Step in Ihrer IT-Abteilung vollziehen.

Aus unserer langjährigen Arbeit mit Kunden haben wir gelernt, dass von vielen anderen Systemhäusern oft pauschal als Lösung Managed Services propagiert werden, ohne alle Randparameter und Anforderungen des Kunden intensiv zu beleuchten und zu bewerten. Es entsteht oft der Eindruck, dass dabei eher der Systemhausnutzen im Vordergrund steht, z. B. wiederkehrende Einnahmen, Kunden abhängig machen etc., aber weniger der Kundennutzen.

Wir helfen daher Unternehmen mit einer objektiven Analyse und Beratung zu den jeweiligen Security-Anforderungen und organisatorischen Voraussetzungen bei der Entscheidung „make or buy“ und der Auswahl des in der jeweiligen Unternehmenssituation passenden Weges.

Dabei ist BREKOM im Vergleich zu anderen Systemhäusern unabhängig, ohne moralisches Dilemma und ohne Verkaufszwang von Managed Services, weil wir mit Lösungen in beiden Fällen unterstützen können – mit der Vermittlung des Know-hows für den Eigenbetrieb, durch Managed Services im Fremdbetrieb, oder der, tatsächlich in den meisten Fällen getroffenen, Wahl eines hybriden, alternativen Mittelwegs.

Mehr zu diesem Thema können sie sich in unserer Webinar-Aufzeichnung anschauen:

Die Ransomware-Wette Sie denken, Ihre IT ist sicher? Wir wetten dagegen! Ransomware gehört aktuell zu den stärksten Bedrohungen der Cybersicherheit

NIS2-Checkliste Kennen Sie eigentlich Ihren NIS2-Reifegrad? Obwohl das Inkrafttreten der EU-Richtlinie spätestens für den Anfang 2025 geplant ist, haben sich

NIS2 – Warum sich Outsourcing lohnt Um Cybersicherheit in einem Betrieb herzustellen, reicht es heute nicht mehr aus, eine gute

Die NIS2-Richtlinie soll die Widerstandsfähigkeit von Netz- und Informationssystemen gegen Cyberangriffe verbessern und wichtige Grundlagen dafür schaffen, dass Organisationen angemessene

Vielen Dank für Ihre Anfrage.

Sie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen