NIS2 für Unternehmen in der Ernährungs- und Lebensmittelbranche

Jetzt Management-Information zusenden lassen Die von der Europäischen Union eingeführte NIS2-Richtlinie markiert einen signifikanten Fortschritt in der Gesetzgebung zur Cybersicherheit

Stellen Sie sich vor, der Zugang zu Ihrem Firmengebäude wäre 24/7 für alle offen, es gäbe kein Schloss und keinerlei Zugangsbeschränkung. Ihre Büroräume und Produktionsstätten wären theoretisch für Milliarden Menschen frei zugänglich, jeder einzelne davon hätte uneingeschränkt Zugriff auf sämtliche Anlagen und Unterlagen. Klingt für Sie absolut absurd? Ist es auch! Leider herrscht diese Selbstverständlichkeit längst noch nicht unter allen Unternehmer*innen, wenn es um die IT-Sicherheit geht. Dabei stellt Ihre IT-Umgebung in der heutigen Zeit ein genauso großes (wenn nicht sogar größeres) Einfallstor für Angreifer dar wie der Zugang zu Ihrem Firmengebäude.

Eine Firewall kann eine solche erste Schutzmauer für Ihre IT-Umgebung darstellen – doch Firewall ist nicht gleich Firewall. Welche Firewall-Arten und -Techniken es gibt, welche davon sich für wen am besten eignen und was Ihnen bei der Auswahl der passenden Firewall für Ihr Unternehmen hilft, lesen Sie in diesem Beitrag.

Hinweis: In diesem Beitrag fokussieren wir uns auf die relevanten Aspekte rund ums Thema Firewall für Unternehmen, nicht für Privatpersonen.

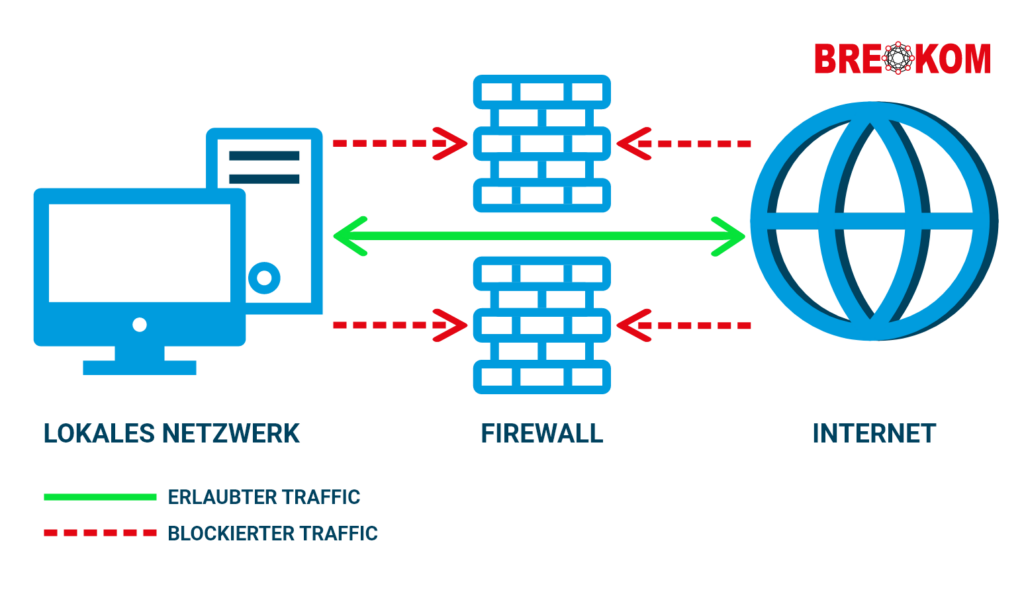

Eine Firewall (wörtlich übersetzt „Brandmauer“) ist ein Sicherungssystem, das den ein- und ausgehenden Netzwerkverkehr überwacht und auf Basis vorab definierter Regeln filtert. Die Firewall dient damit als Schutz eines Rechners, Servers oder sogar ganzer IT-Umgebungen vor unerwünschten Zugriffen. Die Sicherheitsregeln, nach denen der Datenverkehr zugelassen oder blockiert wird, können individuell nach den Anforderungen des Anwenders konfiguriert werden, häufig sind jedoch auch bereits vorkonfigurierte Regeln im System enthalten.

Herzstück einer jeden Firewall ist die Softwarekomponente, die die Datenpakete ausliest und filtert. Diese Software kann entweder auf der zu schützenden Hardware (bspw. dem Rechner) selbst oder auf einer separaten, ausschließlich für die Firewall genutzten Hardware installiert sein. Letzteres wird auch als externe oder Hardware-Firewall bezeichnet. Meist platziert an der Netzwerkgrenze zwischen internem und externem Netzwerk, kann man eine Firewall demnach als schützende Brandmauer zwischen innen (eigenem Netzwerk) und außen (externem Netzwerk mit potenziellen Bedrohungen) ansehen.

Wir müssen Sie vermutlich nicht grundlegend davon überzeugen, dass eine Firewall für JEDES Netzwerk mit Internetverbindung ein Must-Have ist – das gilt im Unternehmenskontext noch stärker als im privaten Umfeld. Firewalls verhindern Angriffe auf das Netzwerk von außen und das Eindringen von Hackern in Ihr System über jegliche Form von Malware. Ohne Firewall wäre ein System also Millionen von Cyberkriminellen in der ganzen Welt völlig offen und hilflos ausgeliefert. Nicht umsonst gehört die Firewall inzwischen zu den absoluten Basics der IT-Sicherheit.

Wie bereits erwähnt, gelten für Unternehmensnetzwerke jedoch meist höhere Anforderungen an eine Firewall als beim heimischen PC – zum einen ist der Schutzbedarf von Unternehmensdaten deutlich höher, gleichzeitig ist aber auch das Risiko von Angriffen auf Firmensysteme größer, da hier bei Attacken schlichtweg mehr zu holen ist als bei Angriffen auf Privatpersonen.

Ein NAT-Router (NAT= Network Address Translation), der üblicherweise vom Internet-Provider bereitgestellt wird, ist kein Ersatz für eine Firewall. Denn er filtert nicht den Datenverkehr, sondern übersetzt lediglich die lokalen IP-Adressen der Clients im LAN in die öffentliche IP-Adresse des Providers. Diese öffentliche IP-Adresse wird sowohl für die Anfragen aus dem Netzwerk nach außen sowie für die Antwort zurück nach innen genutzt. Geht diese Antwort beim NAT-Router ein, übersetzt dieser die öffentliche IP-Adresse zurück in die LAN-Adresse des anfragenden Clients. Um in einem Netzwerk mit mehreren Clients den richtigen auswählen zu können, speichert der Router die Port-Nummern der TCP-Verbindungen in einer sogenannten NAT-Tabelle. Von außen bleibt nur die öffentliche IP-Adresse des Routers sichtbar, die internen Adressen sind also nicht aus dem Internet direkt erreichbar. Das klingt doch schon nach einem guten Schutz – oder nicht?

Tatsächlich gibt es hierbei ein Problem: Wie bereits erwähnt kann der NAT-Router den Datenverkehr nicht untersuchen und filtern, er verhindert lediglich, dass der Host direkt ansprechbar ist. Zu den Standards heutiger Firewalls gehören sogenannte Paketfilter. Sie schauen, bildlich gesprochen, auf den Adressaufkleber eines jeden Datenpakets und entscheiden anhand eines statischen Regelsatzes, ob es ein- bzw. ausgeliefert werden darf. Diese Funktion ist eine Grundlage aller Firewalls.

Eine Weiterentwicklungsstufe ist die sogenannte Stateful Inspection, die man auch als dynamische Paketfilterung beschreibt. Die statischen Regeln wurden hier erweitert und, kurz gefasst, um die Untersuchung des Verbindungsstatus erweitert. Es wird sozusagen geschaut, ob der Empfänger des Pakets auch bereit für den Empfang ist, das Paket annehmen kann und will. Kommt eine Verbindung erfolgreich zustande, unterliegt auch diese bestimmten Regeln und wird streng überwacht.

Die nächste optionale Stufe ist die Filterung von Datenströmen auf der Ebene der Applikationen, auch Proxy-Firewall genannt. Hier werden die Pakete nicht nur angesehen und weitergereicht, sondern es wird auch ihr Inhalt überprüft. Man bezeichnet diese Vorgehensweise als Deep Packet Inspection. Dazu können mehrere Pakete ggf. auch am Eingang aufgehalten werden, bis klar ist „alles ok, weiter zum Empfänger.“ Häufig werden durch Regeln im Proxy aktive Webseiteninhalte durch die Firewall blockiert, um eine Infektion des Rechners zu verhindern.

Mit einem solchen Router erreichen Sie also niemals das für den umfassenden Schutz Ihres Unternehmensnetzwerks nötige Sicherheitsniveau. Ein NAT-Router stellt daher keinen Ersatz für eine Firewall dar, in der dedizierte Regeln festgelegt werden können, nach denen der Datenverkehr gefiltert werden soll. Selbst herkömmliche Standard-Firewall-Konfigurationen, die lediglich nach zulässigen Protokollen und Ports filtern, gewährleisten keinen ausreichenden Schutz mehr vor den neuesten Cyber-Bedrohungen wie z. B. Advanced Persistent Threats, die so unauffällig und ausgeklügelt erfolgen, dass sie durch eine herkömmliche Firewall nicht mehr erkannt werden und damit das Netzwerk infizieren können.

Auf die verschiedenen Funktionen, Filter und Arten von Firewalls gehen wir zu einem späteren Zeitpunkt noch genauer ein. Dieser kleine Ausflug in die Welt der Schutzmechanismen an dieser Stelle sollte Ihnen aber bereits jetzt gezeigt haben, wie wichtig, aber auch komplex das Thema Firewall ist.

Eine Firewall bietet üblicherweise diese Schutzfunktionen:

Wie alle technischen Systeme hat aber auch eine Firewall ihre Grenzen. Wie schon erwähnt, nutzen Cyberkriminelle immer professionellere Methoden, zu denen außerdem ständig neue hinzukommen. Das heißt, Sie sollten sich nie blind auf Ihre Firewall verlassen, sondern auch das IT-Sicherheitsbewusstsein jedes einzelnen Mitarbeitenden schulen, damit diese stets Vorsicht bei der Internetnutzung sowie im Umgang mit Daten walten lassen.

Zur Erfüllung dieser Schutzfunktionen bieten Firewalls verschiedene Funktionen, deren Zusammensetzung und Umfang je nach Firewall-Lösung variieren kann. Zu den wichtigsten Funktionen/Filtern gehören:

Neben den oben genannten klassischen Grundfunktionalitäten bieten die neuesten NGFWs zusätzliche Funktionen zur Filterung und Analyse, die für einen erhöhten und intelligenten Schutz Ihrer Systeme sorgen. Dazu gehören:

Die Firewall sitzt an der Verbindungsstelle zwischen zwei Netzwerken, beispielsweise dem lokalen Netzwerk und dem öffentlichen Internet und dient damit sozusagen als Türsteher, der entscheidet, welcher Datenverkehr durchgelassen wird. Um diese Entscheidung treffen zu können, benötigt die Firewall festgelegte Regeln, anhand derer sie den Datenverkehr und die Zugriffe überprüfen und filtern kann. Eine Firewall muss also mit Wissen darüber gefüttert werden, welche Programme sie als schädlich einstufen soll und welche nicht.

Die tatsächliche Funktionsweise einer Firewall hängt davon ab, um welche Firewall-Art und Technik es sich handelt. Daher erklären wir Ihnen im Folgenden die Unterschiede zwischen den beiden grundlegenden Firewall-Arten, der Personal-/Desktop-Firewall und der externen/Hardware-Firewall, sowie die verschiedenen Firewall-Techniken.

Es gibt grundlegend zwei verschiedene Varianten von Firewalls: die Personal Firewall (auch interne oder Desktop-Firewall) und die externe Firewall (auch Hardware- oder Netzwerk-Firewall).

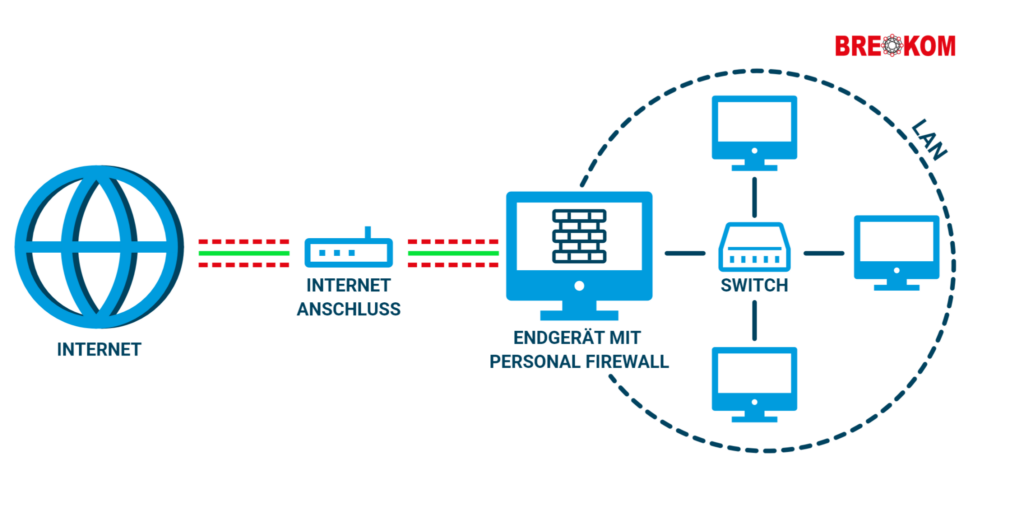

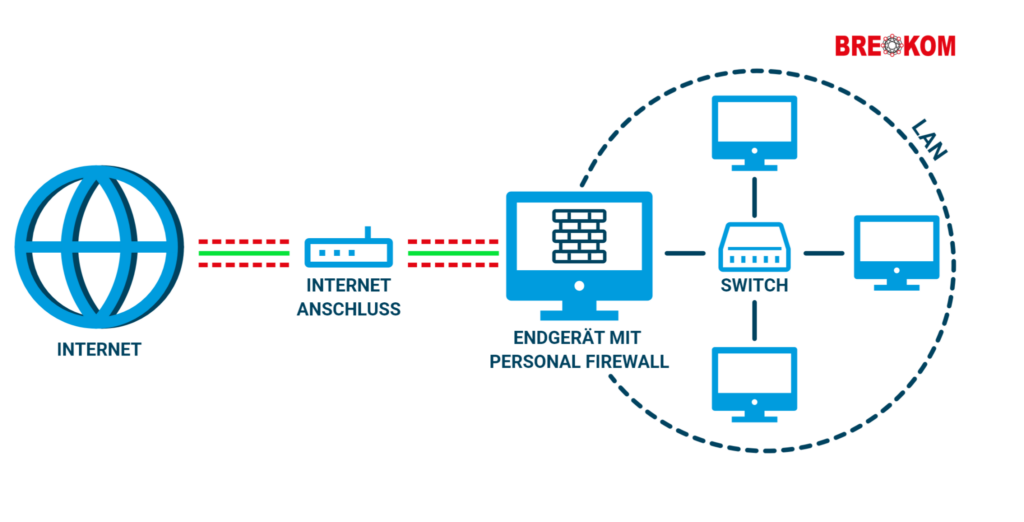

Bei der Personal Firewall handelt es sich um eine lokal auf dem Rechner installierte Firewall-Software, die die Netzwerkdienste des Computers vor unerwünschten Zugriffen von außen schützt. Da viele Malware-Angriffe über Sicherheitslücken im Netzwerkdienst erfolgen, ist eine Personal Firewall damit also grundsätzlich in der Lage, den Großteil möglicher Angriffsversuche effektiv abzuwehren. Sie stellt keine eigenständige Netzwerkeinheit dar, die den Verkehr zwischen zwei Netzwerken filtert, sondern führt Filterfunktionen zwischen dem Rechner, auf dem sie installiert ist, und dem öffentlichen Netz aus. Im Normalfall ist die Personal Firewall bereits im Betriebssystem von Computern namhafter Hersteller enthalten bzw. vorinstalliert.

Die Desktop-Firewall beruht in der Regel auf der Paketfilter-Technologie, mit der ein- und ausgehender Datenverkehr nach definierten Regeln überprüft und blockiert werden kann. Eine Personal Firewall kann zudem über Anwendungsfilter einzelne Anwendungsprogramme vom Verkehr ausschließen oder erlauben. Konfiguriert werden diese Paket- und Anwendungsfilter vom Anwender über ein einfach bedienbares Frontend. Weitere Funktionalitäten wie Sandboxing, Stateful Packet Inspection oder Contentfilter sind ebenfalls möglich bei einer internen Firewall.

Übrigens: Der Begriff Software-Firewall als Synonym für die Personal Firewall kann irreführend sein, denn auch auf einer externen Hardware-Firewall ist eine entsprechende Software installiert. Die Terminologie zur Firewall ist generell nicht offiziell festgelegt, sodass diverse Synonyme im Umlauf sind. Unterschieden werden sollte immer zwischen einer Host-basierten Firewall, die als Programm auf dem zu schützenden Gerät selbst installiert ist, und einer Hardware-Firewall, die auf einem eigenen externen Gerät läuft.

Eine Personal Firewall schützt Ihren Rechner insgesamt also recht effektiv gegen Angriffe, die über Netzwerkdienste erfolgen. Sie kommt jedoch an ihre Grenzen, wenn es um den Schutz vor andersartiger und vor allem intelligent getarnter Schadsoftware geht.

Eine Personal Firewall gehört vor allem für Privatpersonen zu den absoluten Basics der Schutzmaßnahmen eines Rechners mit Internetverbindung. Sie allein kann Ihren PC aber nicht vor allen Gefahren schützen, da sie zwar ein vorhandenes, aber kein unüberwindbares Hindernis für Cyberkriminelle darstellt. Ergänzende Schutzmaßnahmen wie Antivirenprogramme, die Aktualität sämtlicher Programme und die richtige Konfiguration von Systemen, E-Mail-Clients & Co. sind dabei genauso wichtig wie das Sicherheitsbewusstsein der Nutzer (mehr zum Thema Security Awareness hier >>).

Für Unternehmensnetzwerke hingegen reicht der Einsatz einer Personal Firewall alleine nicht aus. Das BSI warnt Unternehmen und Behörden davor, sich ausschließlich auf eine Desktop-Firewall zum Schutz Ihrer IT zu verlassen. Sie kann jedoch eine sinnvolle Ergänzung einer externen Hardware-Firewall bzw. vielmehr eines ganzheitlichen Sicherheitskonzepts darstellen, das nebst der Firewall-Technik auch Datensicherung, Virenscanner, Patch -Management uvm. enthalten sollte.

Eine externe Firewall läuft – wie der Name schon sagt – nicht auf dem zu schützenden Gerät selbst, sondern auf einer externen Hardware. Sie kontrolliert und filtert den Datenverkehr zwischen zwei Netzwerken, in der Regel zwischen dem internen Netzwerk (LAN) und dem öffentlichen Netz (WAN), und dient dem Schutz des internen Systems vor unerlaubten Zugriffen von außen. Anders als die Personal Firewall schützt eine externe Firewall nicht zwangsläufig nur ein einziges Gerät, sondern kann auch einen Verbund mehrerer Rechner schützen, die das interne Netz bilden.

Die Netzwerk-Firewall ist als eigens dafür spezialisiertes Gerät physisch vom zu schützenden Netzwerk getrennt. Sie wird daher häufig auch als Hardware-Firewall bezeichnet. Wie bereits erwähnt, heißt das aber nicht, dass diese ausschließlich auf Hardware basiert – das ist nicht möglich, auch eine Hardware-Firewall enthält als wesentlichen Bestandteil immer eine Software, die aber in diesem Fall auf separater Hardware läuft, die für die Verwendung der Firewall-Software optimiert ist.

(bei entsprechender Konfiguration der Firewall)

Eine externe Firewall schafft eine kontrollierte Verbindung zweier (oder mehrerer) Netzwerke, um für einen sicheren Datenaustausch zwischen diesen Netzwerken zu sorgen – Stichwort Netzwerksegmentierung.

Eine Netzwerk-Firewall besteht immer aus Soft- und Hardwarekomponenten. Hardwarekomponenten können dabei Geräte mit Netzwerkschnittstellen wie Bridge, Router oder Proxy sein, Softwarekomponenten sind deren Betriebssysteme und die auf dem Gerät installierte Firewall-Software.

Die Netze, die an die Netzwerkschnittstellen der Hardware-Komponente angeschlossen werden, werden häufig in verschiedene Netzwerkzonen eingeteilt:

Auch die Funktionsweise der externen Firewall beruht auf der Paketfilterung. Es können zudem Stateful Packet Inspection, Contentfilter oder Proxyfilter zur Anwendung kommen.

Aufgrund der Komplexität der externen Firewall ist diese für Privatnutzer eher ungeeignet. Das erhöhte Sicherheitsniveau und die granularere Steuerung macht die Netzwerk-Firewall insbesondere für Unternehmen interessant. Bei aller Sicherheit gilt jedoch auch bei der Hardware-Firewall: Sie schützt niemals zu 100% und sollte zwingend durch weitere Schutzmaßnahmen ergänzt werden.

Sie kennen nun den Unterschied zwischen den zwei existierenden Firewall-Arten Personal und externer Hardware-Firewall. Beide Arten können mittels verschiedener Methoden erwünschten von unerwünschtem Netzwerkverkehr unterscheiden. Über diese Methoden – die Firewall-Techniken – möchten wir Ihnen jetzt einen kurzen Überblick geben.

Die Paketfilter-Technologie gehört zu den ersten Firewall-Techniken und ist üblicherweise Hauptbestandteil von einfachen Standard-Firewalls. Eine paketfilternde Firewall analysiert die Datenpakete, die zwischen dem internen und öffentlichen Netz ausgetauscht werden, und blockiert oder erlaubt sie auf Basis vordefinierter Regeln, z.B. alle Pakete, die von einer bestimmten IP-Adresse gesendet werden. Wird diese Technologie nicht durch zusätzliche Filtertechniken ergänzt (z.B. durch Stateful Packet Inspection), ist sie recht einfach zu überwinden von Angreifern und sollte daher vor allem im sensibleren Unternehmenskontext nicht als alleinige Firewall-Technik eingesetzt werden.

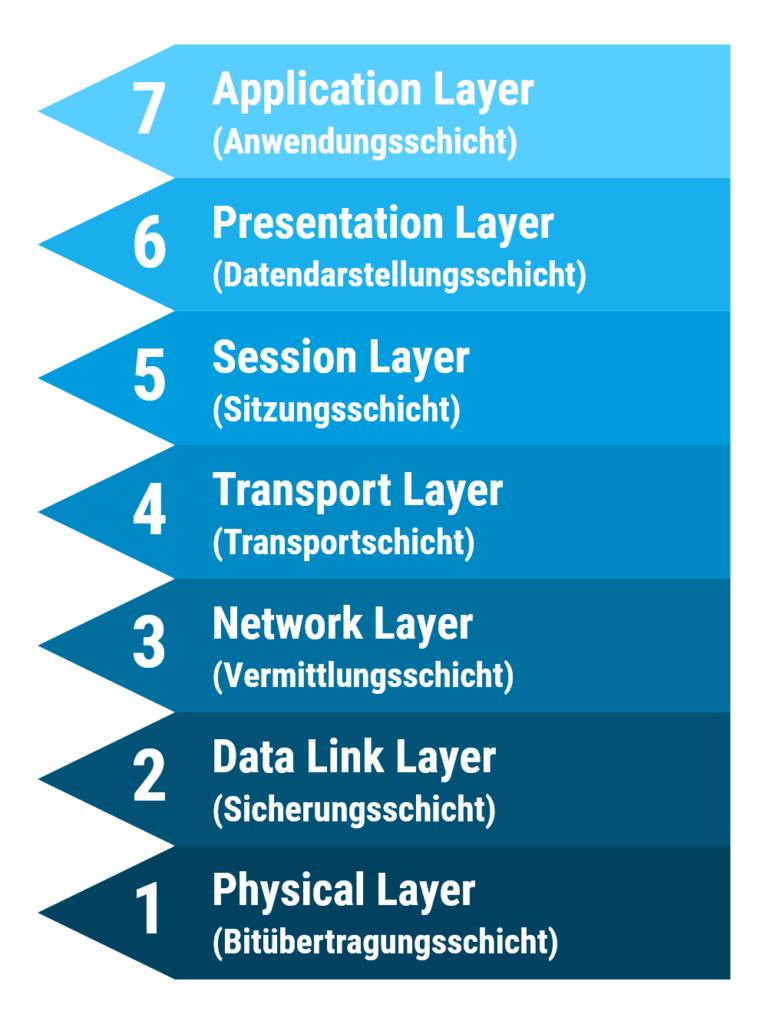

Das OSI-Schichtenmodell beschreibt die Designgrundlage von Kommunikationsprotokollen in Rechnernetzen. Es gibt 7 OSI-Schichten:

Die unterschiedlichen Firewall-Techniken können je nach Funktionalität auf verschiedene OSI-Schichten zugreifen.

Eine Weiterentwicklung der statischen Paketfilter-Technologie ist Stateful Packet Inspection (SPI), dt. zustandsorientierte Überprüfung der Datenpakete. Hierbei handelt es sich um eine dynamische Paketfiltertechnik, bei der der Verbindungsstatus der Datenpakete mit in die Entscheidung über Zulassung oder Blockierung einbezogen wird. So können z. B. Datenpakete aussortiert werden, die vom Client gar nicht angefordert worden sind, wohingegen ein statischer Paketfilter den Verbindungsstatus der Kommunikation zwischen Sender und Empfänger nicht verlässlich erkennen kann und damit auch Datenpakete von Absendern durchlässt, mit denen keine aktive Verbindungssession besteht. Firewalls mit SPI bieten deshalb einen höheren Sicherheitsgrad als einfache Paketfilter und sollten daher auf jeder Firewall aktiviert werden.

Für die Beurteilung des Verbindungsstatus werden im Allgemeinen die Datenpakete auf der 3. und 4. Schicht des OSI-Modells, der Vermittlungs- und Transportschicht, analysiert. Kann ein Datenpaket keiner bestehenden Verbindung oder bestimmten Kriterien zugeordnet werden, wird dieses blockiert. Ab wann eine Verbindung als inaktiv gilt, lässt sich in den Regeln über sog. Timeouts festlegen.

Bei der Proxy Firewall handelt es sich um eine Technologie, die die Kommunikation zusätzlich auf der Anwendungsebene kontrollieren kann. Sie wird daher auch Application Layer Firewall genannt. Basierend auf dem Proxy-Grundprinzip tritt sie als Stellvertreter zwischen dem zu schützenden System und dem äußeren Netzwerk auf. In dieser Stellvertreterfunktion kommuniziert der Proxyfilter für den anfragenden Client mit dem Zielsystem und andersherum. Eine solche Proxy-Firewall kann die Pakete zusammenhängend bis auf die 7. OSI-Schicht analysieren. Dabei kann der Proxy Einfluss auf die Verbindung nehmen und den Paketinhalt verändern. Da die Firewall dafür die zu überwachenden Protokolle kennen muss, verfügt sie für jedes höhere Kommunikationsprotokoll, bspw. HTTP, FTP, SMTP oder DNS, über einen eigenen Filter (sog. Dedicated Proxys).

Technisch gesehen fungiert der Proxyfilter also als ein in den Verkehr eingreifender eigenständiger Kommunikationspartner, der die Verbindungen auf beiden Seiten terminiert, statt die Pakete nur durchzureichen. Dadurch findet kein direkter Netzwerkverkehr zwischen internem und externem Netz statt, was die Proxy-Firewall zu einer sehr sicheren Firewall-Form macht.

Hinter dem Begriff Unified Threat Management verbirgt sich deutlich mehr als nur eine Firewall, die nur einer der vielen Bestandteile einer UTM-Appliance ist.

Bei Sicherheitslösungen unterscheidet man zwischen Specialized Security Appliances (SSA), die für spezielle Sicherheitsaufgaben konzipiert und entsprechend darauf begrenzt sind, und Unified Threat Management Appliances (UTMA), die diverse Sicherheitsfunktionen in einem System und damit auf einer zentralen Plattform vereinen.

Eine Unified Threat Management Appliance kann folgende Einzelbestandteile und Funktionen enthalten:

Durch die Kombination dieser Sicherheitsfunktionen in einer zentralen Lösung schützt eine UTM-Appliance nicht nur das Netzwerk, sondern auch E-Mail-Dienste, Datenübertragungen, Web- und Anwendungsserver sowie Messenger- und Videokonferenzanwendungen besonders effizient vor Angriffen. Der Einsatz von UTM-Appliances wird besonders kleinen und mittelständischen Unternehmen empfohlen, da diese Kosten und internen Aufwand sparen können, wohingegen große Unternehmen mit komplexen IT-Umgebungen Probleme mit der Performance der UTM-Appliance bekommen können.

Eine Erweiterung der klassischen Paketfilter- und SPI-Firewalls stellen die Next Generation Firewalls dar, die durch zusätzliche Filterfunktionen und Analysemöglichkeiten eine erhöhte Schutzfunktion auch vor komplexeren Bedrohungen der heutigen Zeit bieten. Sie erkennen Angriffe auf höheren Schichten des OSI-Schichtmodells, etwa auf der Anwendungsschicht. Um diesen Schutz zu gewährleisten, kann eine NGFW folgende Funktionen beinhalten (Funktionsumfang hängt von Anbieter und Leistungsumfang ab, häufig Einzel-Lizenzierung der Features):

Sie sehen – die Liste der möglichen Funktionalitäten einer Next Generation Firewall ist lang. NGFWs sind zudem auf einfache Updates ausgelegt und lassen sich dadurch flexibel an aktuelle Bedrohungslagen anpassen, um Ihr Netzwerk stets auch vor den neuesten Gefahren möglichst gut schützen zu können.

Dass eine Firewall inzwischen zu den absoluten Basics der IT-Sicherheit im Unternehmen gehört, ist vor dem Hintergrund der Digitalisierung und der damit verbundenen stetig steigenden Bedrohungslage klar. Für Unternehmen geht es also nicht um die Frage, OB sie eine Firewall benötigen, sondern vielmehr darum, WELCHE Firewall sich am besten für ihre IT-Umgebung eignet.

Die verschiedenen Firewall-Arten und -Techniken haben wir Ihnen bereits ausführlich vorgestellt. Sie unterscheiden sich in Ausstattung, Leistungsfähigkeit und Umfang der Schutzfunktionen. Woher sollen Sie nun aber wissen, welche Art und Technik zu Ihrer IT-Struktur passt und welchen Leistungsumfang Sie benötigen?

Vorab ein kleiner Reminder: Wie bereits im Abschnitt zu den beiden Firewall-Arten erwähnt, basiert JEDE Firewall auf Software. Bei einer Hardware-Firewall läuft diese allerdings auf einem eigens dafür vorgesehen externen Gerät, während bei der reinen Software- (auch Desktop-) Firewall das Programm auf dem zu schützenden Gerät selbst installiert ist.

Generell gilt: Je größer und komplexer die IT-Umgebung eines Unternehmens ist, desto schneller stößt eine reine Softwarelösung an ihre Grenzen. Die schnellere und kostengünstigere Implementierung macht eine solche Desktop-Firewall besonders für Privatpersonen, aber auch für kleinere Unternehmen attraktiv. Doch sollten Sie sich dabei bewusst sein, dass die Schutzfunktionen der reinen Software-Firewall im Vergleich zur Hardware-Firewall begrenzt sind. Die Hardware-Firewall hingegen kann jeglichen Datenverkehr zwischen den verschiedenen eingerichteten Netzwerkzonen kontrollieren, bevor er auf dem zu schützenden System ankommt.

Eine Hardware-Firewall eignet sich für Unternehmen demnach in der Regel besser als eine Software-Firewall. Das ist allerdings nur eine erste grundlegende Empfehlung, die Entscheidung für eine Firewall-Art sollte immer auf Basis der jeweiligen Anforderungen des Unternehmens abgewogen und getroffen werden.

Hier müssen wir Sie leider enttäuschen: Wir können Ihnen in diesem Beitrag keine allgemeingültige Antwort auf die Frage geben, welche der verschiedenen Filtertechniken bei Ihnen zum Einsatz kommen sollte(n), denn das hängt individuell von Ihren Anforderungen, dem Schutzbedarf und Ihrer IT-Architektur ab.

Besonders hervorzuheben ist an dieser Stelle aber noch einmal der erweiterte Schutz, den Next Generation Firewalls (NGFW) oder auch das Unified Threat Management (UTM) mit sich bringen, und der weit über die standardmäßigen Funktionen klassischer Firewalls hinausgeht. Unternehmen müssen sich heutzutage gegen deutlich vielfältigere und intelligentere Angriffsszenarien schützen als noch vor 10 Jahren. Auf diese steigenden Anforderungen und den erhöhten Schutzbedarf reagieren NGFWs und UTM-Appliances und gelten daher inzwischen als neuer Standard des Firewallings für sensible Unternehmensnetzwerke.

Wie wählen Sie nun die passende Firewall für Ihr Unternehmen aus? Die Grundlage für die Firewall-Auswahl sollte eine detaillierte Bestandsaufnahme Ihrer IT-Umgebung und eine fundierte Netzwerkanalyse sein. Nur so können Sie herausfinden, welche Firewall-Architektur zu Ihrem System passt, und Ihre Anforderungen an Leistungsumfang und Funktionen festlegen. Diese Fragen sollten Sie sich dabei unter anderem stellen:

Je komplexer und größer das Netzwerk, desto anspruchsvoller die Administration der Firewall. Sie sollten sich also ehrlich die Frage stellen, ob Sie intern über die nötigen Ressourcen und vor allem auch fachlichen Kompetenzen verfügen, um die Firewall mit internem Personal zu implementieren und zu verwalten. Nicht zu vernachlässigen ist zudem der Aufwand für die Kontrolle der durch die Firewall generierten Logdateien, für die Sie ebenfalls über ein gewisses Know-how verfügen müssen. Schließlich müssen Sie ja mitbekommen, wenn es Einbruchsversuche in Ihr Netz gegeben hat. Zum Betrieb gehören außerdem beispielsweise folgende Aufgaben: das kontinuierliche Patchen und Updaten des Systems, tägliches Backup und das Monitoring der Auslastung (Arbeitsspeicher, Prozessor etc.).

Der Mangel an Fachkräften zeigt sich besonders in der IT-Branche, sodass IT-Fachkräfte rar sind. Deshalb haben sich viele IT-Dienstleister auf Managed Services rund um IT-Security spezialisiert und bieten das Management von Firewall-Leistungen für Unternehmen an. So oder so – ob Sie selbst die Firewall verwalten oder die Leistungen eines Managed Service Security Providers (MSSP) in Anspruch nehmen möchten – ist eine Beratung durch einen IT-Security-Experten immer ratsam, um die ideal passende Lösung für Ihre IT-Umgebung zu finden.

Wenn Sie die Administration Ihrer Firewall inhouse abdecken möchten, sollten Sie bei der Auswahl Ihrer Firewall-Lösung besonders auf eine einfache Konfiguration und übersichtliche Nutzeroberfläche zur Verwaltung achten.

Als erfahrener und zertifizierter IT-Security-Dienstleister bietet BREKOM Ihnen ganzheitliche Schutzlösungen in Zusammenarbeit mit leistungsfähigen und etablierten Partnern aus der IT-Security-Branche wie z. B. Fortinet. Dabei legen unsere IT-Security-Experten besonderen Wert auf die Individualität der Lösungskonzepte, denn wir wissen: Jedes Business ist anders, jedes Unternehmen hat spezifische Anforderungen und jede IT-Umgebung ihre eigenen Besonderheiten.

Insbesondere kleine und mittelständische Unternehmen profitieren von den Vorteilen unserer Managed Security Services: Sparen Sie sich hohe Anfangsinvestitionen in Hard- und Software, indem Sie sich ganz bequem ausschließlich den Service mieten, den Sie wirklich brauchen. Dabei bleiben Sie stets flexibel: Der Leistungsumfang lässt sich jederzeit an Ihre Bedürfnisse anpassen.

Ihnen ist noch gar nicht klar, welche Leistungen Sie eigentlich benötigen? Kein Problem: Gemeinsam mit Ihnen bestimmen und gewichten wir die Anforderungen an die Informationssicherheit in Ihrem Unternehmen und leiten daraus Ihren Schutzbedarf ab. Auf Basis dieser Erkenntnisse gestalten wir eine maßgeschneiderte, ganzheitliche Lösung für Ihr Unternehmen. BREKOM übernimmt für Sie Einrichtung, Wartung, Administration und Monitoring der Systeme – Sie genießen also den bestmöglichen Schutz, ohne interne Ressourcen dafür zu binden.

Jetzt Management-Information zusenden lassen Die von der Europäischen Union eingeführte NIS2-Richtlinie markiert einen signifikanten Fortschritt in der Gesetzgebung zur Cybersicherheit

Jetzt Management-Information zusenden lassen Unter die NIS2-Richtlinie fallen im Gegensatz zur vorausgehenden NIS1 nun auch Hersteller und Produzenten. Betroffene Unternehmen

Jetzt Management-Information zusenden lassen Die NIS2-Richtlinie definiert verschiedene Anforderungen an die Stärkung der IT-Sicherheit in Unternehmen. Ein zentraler Aspekt ist

Jetzt Management-Information zusenden lassen Die Umsetzung der NIS2-Richtlinie sollte ursprünglich bis zum 17. Oktober 2024 erfolgen, allerdings schafft es Deutschland

Vielen Dank für Ihre Anfrage.