Die Ransomeware-Wette

Die Ransomware-Wette Sie denken, Ihre IT ist sicher? Wir wetten dagegen! Ransomware gehört aktuell zu den stärksten Bedrohungen der Cybersicherheit

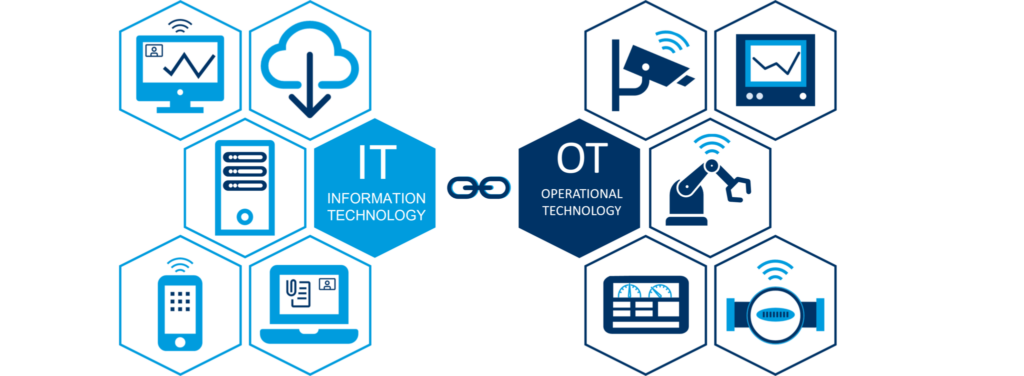

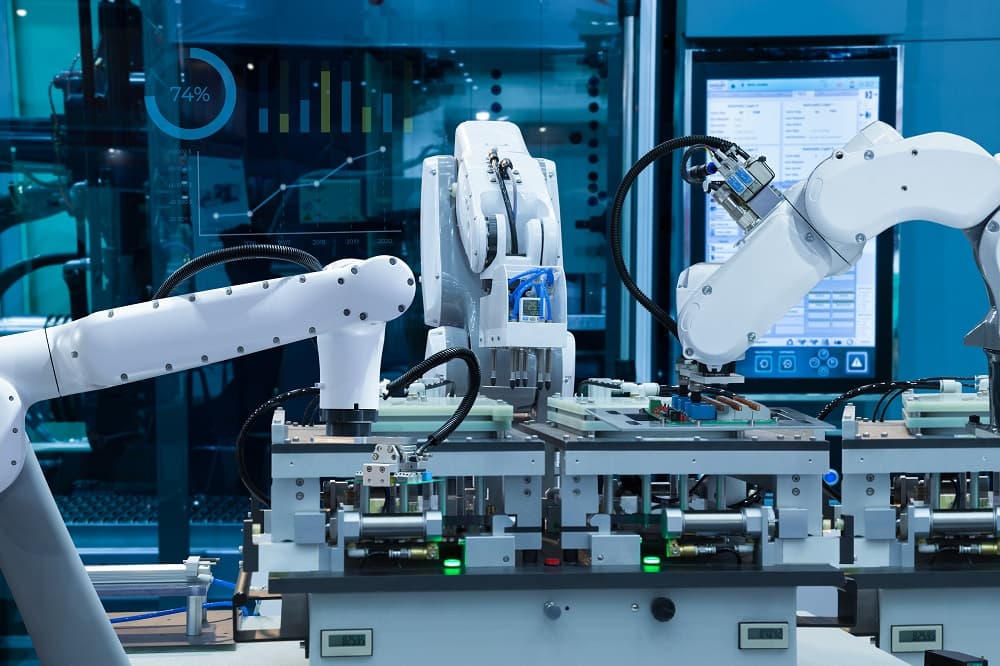

Operational Technology (kurz: OT) steuert Roboter in der Produktionshalle, Geräte im Krankenhaus und die Energieversorgung Ihrer Stadt – und sie rückt immer stärker ins Visier von Cyberkriminellen. Während es vor Jahren vor allem galt, die IT-Systeme vor Angriffen zu schützen, rückt inzwischen auch das Thema OT-Security immer stärker in den Vordergrund. Die Ursache: die Zusammenführung von IT- und OT-Infrastrukturen. Waren beide Systeme früher getrennt voneinander, sorgt nun die zunehmende Konvergenz zwischen IT und OT nicht nur für mehr Komplexität, sondern auch für eine steil ansteigende Gefährdungslage für die so wichtige Betriebstechnologie. Ein Ausfall hat oft verheerende Konsequenzen und mit der NIS2-Richtlinie, die auch für Produktionsunternehmen verbindlich ist, müssen strenge Anforderungen an die IT- und OT-Sicherheit eingehalten werden, um Compliance-Strafen zu vermeiden.

Lesen Sie in diesem Ratgeber alles Wissenswerte über OT-Sicherheit und wie Sie diese Herausforderung für Ihren Betrieb meistern können.

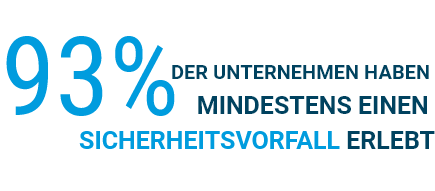

Warum die OT-Security zunehmend an Bedeutung gewinnt, zeigt ein Bericht von Fortinet zum Stand der operativen Technologie und Cybersicherheit, in dem weltweit 500 OT-Experten und -Expertinnen befragt worden sind. 93% von ihnen gaben an, mindestens einen Sicherheitsvorfall im Vorjahr erlebt zu haben. Ganze 61% davon betrafen OT-Systeme.

Diese Zahlen machen deutlich: IT-Sicherheit reicht nicht mehr aus – auch die OT-Systeme müssen zunehmend dediziert geschützt werden, da sie durch die wachsende Konnektivität mit den IT-Systemen und damit mit dem offenen Internet extrem anfällig werden. In diesem Beitrag zeigen wir Ihnen daher nicht nur auf, wie Sie Ihre OT schützen können, sondern geben Ihnen auch einen umfassenden informativen Überblick zum Thema OT und OT-Security. Sie kennen sich schon aus im Bereich OT und wollen direkt mehr zu den konkreten Schutzmaßnahmen erfahren? Dann überspringen Sie das Basiswissen und starten Sie direkt mit den OT-Schutzmaßnahmen.

Lassen Sie uns zu Beginn als gemeinsame Grundlage den OT-Begriff kurz definieren: Operational Technology (kurz: OT, deutsch: Betriebstechnologie) beschreibt Hard- und Software zur Überwachung und Steuerung physischer Geräte, klassischerweise z. B. industrieller Anlagen, sowie ihrer jeweiligen Prozesse. Entwickelt hat sich diese Technologie einstmals aus mechanischen Steuergeräten, die durch die Digitalisierung zu elektronischen, immer stärker vernetzten Lösungen wurden. Eingesetzt wird OT nicht nur klassisch in Produktionsunternehmen, sondern auch in vielen kritischen Infrastrukturen: Von der Energie- und Wasserversorgung über Luft- und Schifffahrt bis hin zur Medizintechnik spielt Operational Technology eine (zum Teil sogar überlebens-) wichtige Rolle.

Industrielle Steuersysteme (auch ICS – Industrial Control Systems) stellen den Hauptbestandteil von OT dar. Am häufigsten begegnen uns hier zum Beispiel SCADA-Systeme (Supervisor Control and Data Acquisition). Diese OT-Systeme können über Echtzeitdaten industrielle Prozesse und IoT-Geräte vor Ort sowie an entfernten Standorten zentral steuern und überwachen. Dementsprechend drastisch können die Konsequenzen aussehen, wenn ein solches OT-System gehackt wird.

Hier kommt die OT-Security ins Spiel. Sie widmet sich entsprechend dem Schutz dieser OT-Systeme und -Netzwerke vor Angriffen. Hierbei kann, wie auch in der IT-Sicherheit, eine breite Palette von Schutzmaßnahmen technischer, organisatorischer und prozessualer Art zum Einsatz kommen, auf die wir später noch näher eingehen werden.

Wissenswert: Was ist eine OT-Umgebung?

In der Auseinandersetzung mit der Thematik der OT-Cybersecurity werden Sie auf den Begriff der OT-Umgebung stoßen. Gemeint sind die operativen Technologien aus Soft- und Hardware, die zur Steuerung, Absicherung und Kontrolle der industriellen Steuerungssystemen (ICS), Geräte und Prozesse eingesetzt werden.

Das industrielle Internet der Dinge kann als Ergebnis der Verschmelzung von OT und IT und als Grundlage für Industrie 4.0 betrachtet werden. Mithilfe von zunehmend digitalisierten Automatisierungstechnologien entsteht ein intelligentes effizientes Netzwerk aus Maschinen und Geräten, die über das IIoT miteinander verbunden sind.

Im industriellen Umfeld sind Sensoren für Temperatur, Druck o.ä. typische IIoT-Geräte, die über Netzwerke OT-Daten mit IT-Ressourcen wie Servern und Speichermedien austauschen können. Sogenannte Aktoren können dann wiederum digitale Befehle in operative Aktionen umsetzen, also z. B. Maschinenbewegungen physisch steuern. Hier vermischen sich OT- und IT-Netzwerke miteinander und machen die Produktion zwar effizienter und smarter (Stichwort „Smart Factory“), aber eben auch anfälliger für Angriffe.

IT (Informationstechnik) bezeichnet alle Systeme der Informationstechnik zur elektronischen Datenverarbeitung mit Computern, Servern, Datenbanksystemen, Netz- und Kommunikationssystemen. Es wird auch oft im Unternehmen als Büro- oder Office-IT für Buchhaltung, Vertrieb, Personalabteilung etc. bezeichnet.

OT (auch: Operational IT / Industrial IT / Produktions-IT) bezeichnet dagegen Systeme der Betriebstechnik in der Produktion, bestehend aus Hard- und Software, die Änderungen in Reaktion auf die direkte Überwachung von Prozessen in Maschinen, Geräten, Apparaten oder Anlagen herbeiführen, verarbeiten, wahrnehmen und speichern.

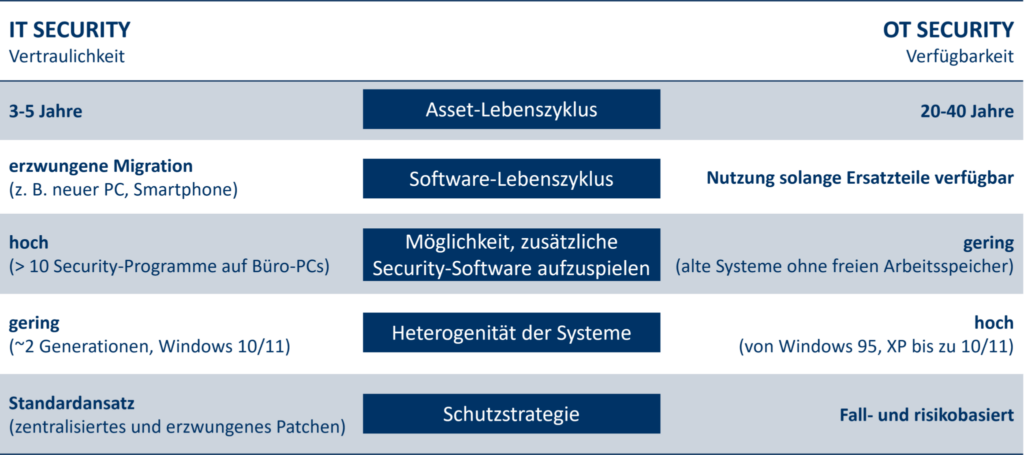

Die größten Abweichungen zwischen Office-IT und Produktions-IT ergeben sich durch die Rahmenbedingungen innerhalb des Umfelds, in dem sie eingesetzt werden:

Im Laufe der Modernisierung veralteter Anlagen schwindet die „Air Gap“ zwischen OT und IT/Außenwelt jedoch immer mehr, da die Digitalisierung und Optimierung von Produktionsprozessen eine zunehmende Vernetzung beider Systeme unerlässlich machen. Die Absicherung des OT-Netzwerks hinkt dabei aber in den meisten Unternehmen noch stark hinterher, schließlich war Betriebstechnologie nie darauf ausgelegt, externen Bedrohungen ausgesetzt zu sein. Und genau das macht sie zum attraktiven und lukrativen Ziel für Hacker.

Cyberkriminelle haben inzwischen auch für OT-Systeme dedizierte Malware für Angriffe auf industrielle Steuerungssysteme wie SCADA entwickelt. In den letzten Jahren zählten dazu beispielweise Triton und Industroyer. Im Fall von Industroyer war die Folge des Angriffs 2016 ein flächendeckender Stromausfall in Kiew für mehrere Stunden. Die Ursache fand man in der irregulären Abschaltung mehrerer Umspannwerke der Energieversorgung, die wiederum durch eine äußerst professionelle Malware ausgelöst wurde. Industroyer wurde scheinbar speziell zur Störung physischer Komponenten in industriellen Steuernetzen entwickelt – und ist somit gezielt zum Angriff auf OT gedacht.

Angriffe auf Betriebstechnologie können verheerende Auswirkungen auf die Sicherheit von Produktionsanlagen und kritischen Infrastrukturen haben, in denen OT klassischerweise zum Einsatz kommt. Während Angriffe auf IT-Systeme meist auf Datendiebstahl abzielen, durch den zwar die Daten, aber eher selten Menschen Schaden nehmen können, haben Attacken auf OT-Systeme höchst drastische Konsequenzen: Der Betrieb kritischer Infrastrukturen wie der Energie- und Wasserversorgung, aber auch Medizintechnik kann betroffen sein, wenn OT-Systeme in Produktionsbetrieben, Kraftwerken oder Stromnetzen gehackt werden.

Cybersicherheit & Risikomanagement werden spätestens durch die EU-weite NIS2-Regulierung integraler Teil des OT-Betriebs. Die Richtlinie verpflichtet eine Vielzahl von Industrieunternehmen dazu, ganzheitliche Maßnahmen für mehr Cybersicherheit zu ergreifen.

Zusätzlich zur Informationstechnologie müssen jetzt auch die Steuerungsnetze in die Cybersicherheitsstrategie mit einbezogen werden. Für Unternehmen der kritischen Infrastruktur (KRITIS) ist es sogar gesetzlich vorgeschrieben, nicht nur ein Risiko- und Assetmanagement zu betreiben, sondern auch durch maßgeschneiderte Notfallpläne auf Zwischenfälle in der OT zeitnah und wirksam zu reagieren. Die Verpflichtungen gemäß dem IT-Sicherheitsgesetz 2.0, ein Angriffserkennungssystem zu unterhalten, bestehen weiterhin.

Die Umsetzung der NIS2-Anforderungen ist für Produktionsunternehmen oft mit einigen Hürden verbunden.

Eine unsichere Komponente kann die Sicherheit des gesamten OT-Systems gefährden. Daher braucht es hier spezielle Lösungen, um die in der NIS2 geforderte Lieferkettensicherheit herzustellen. BREKOM hat sich auf die Umsetzung der NIS2-Richtlinie bei mittelständischen Firmen spezialisiert. Wir prüfen Ihre Organisation auf NIS2-Betroffenheit und haben einen zeit- und ressourcenschonenden Prozess entwickelt, mit dem Sie NIS2 Compliance herstellen.

NIS2 fordert von Produktionsunternehmen eine proaktive Herangehensweise zur Sicherung ihrer OT-Systeme. Im Zentrum stehen dabei die strengeren Sicherheitsanforderungen und Meldepflichten.

Lieferketten- und Drittanbieter-Risiken: Unternehmen sind verpflichtet, die Risiken, die durch Drittanbieter und die Lieferkette entstehen, zu bewerten und zu mitigieren, was besonders relevant für OT-Systeme ist, die oft auf Komponenten und Software von Drittanbietern basieren.

Warum OT so verwundbar ist:

Ist ein Angriff auf diese so verwundbare OT-Umgebung erfolgreich, können die Folgen von Störungen in der Produktion über Manipulation bis hin zum totalen Betriebsausfall reichen. Das kann sich kein Unternehmen leisten, weder finanziell noch bezogen auf das Image beim Kunden. Noch heute haben viele Unternehmen im OT-Bereich mit Sicherheitsproblemen zu kämpfen, die in der IT bereits gelöst sind – zu alt sind die Technologien, zu mangelhaft die Nachrüstung in der OT-Security. Diese Sicherheitslücken müssen Sie mit dedizierten Maßnahmen schließen.

Bevor wir zu den konkreten Sicherheitsmaßnahmen kommen, werfen wir noch einen Blick auf die wichtigsten Anwendungsfälle in Produktionsunternehmen:

Wie auch bei der IT-Sicherheit können wir Schutzmaßnahmen in OT-Umgebungen in organisatorische und technische Schutzmaßnahmen aufteilen.

Als Grundlage für Ihr Sicherheitskonzept braucht es eine dahinterliegende Organisation: Welche Personen im Unternehmen sind für die Planung und Umsetzung des Sicherheitskonzepts zuständig? Welche Sicherheitsrichtlinien und -prozesse gelten? Wo sind diese festgehalten? In welchen Abständen werden sie überprüft und angesichts der sich stetig ändernden Bedrohungslage aktualisiert? Das klingt vielleicht banal, stellt aber die Ausgangsbasis für alles Weitere dar.

Ein Business Continuity Plan sollte ebenfalls zum Grundgerüst Ihrer organisatorischen Maßnahmen gehören: Was müssen Sie im Falle einer Störung oder eines Produktionsausfalls an welchen Stellen konkret umsetzen, um wieder in den Regelbetrieb zurückkehren zu können?

Schaffen Sie zudem bei jedem einzelnen Mitarbeitenden in Ihrem Unternehmen ein Bewusstsein für Sicherheit durch regelmäßige Awareness-Schulungen.

Zu guter Letzt kommen wir zur vermutlich konkretesten organisatorischen Schutzmaßnahme spezifisch für den OT-Bereich: der Dokumentation Ihrer Systeme und Anlagen. Nun werden Sie denken „Wir kennen doch alle unsere Maschinen und Geräte.“ Aber wie detailliert ist diese Kenntnis? Erstellen Sie eine Dokumentation mit umfassender Asset-Liste, einem Kontext-Diagramm (Übersicht der verwendeten IP-Adressen, Protokolle, Ports und Services) und den Betriebshandbüchern, in denen die IT-Systeme der Anlagen und deren Eigenschaften nachgeschlagen werden können.

Organisatorische Schutzmaßnahmen im Überblick:

Während die organisatorischen Maßnahmen die Grundlage schaffen, spielen die technischen Maßnahmen die entscheidende Rolle in der Umsetzung Ihres Sicherheitskonzepts. Sie variieren in Ihrer Ausgestaltung je nach Bedrohungsart, lassen sich aber in folgenden grundlegenden Maßnahmen-Feldern erklären.

Besonders vor dem Hintergrund der zunehmenden Verschmelzung von IT- und OT-Systemen ist die Segmentierung der industriellen Steuerungssysteme und eingesetzten Kommunikationsnetze in getrennte Sicherheitszonen eine wichtige Maßnahme, um zu verhindern, dass bei einem erfolgten Angriff auf ein Netzwerk die Malware übergreift und das gesamte Unternehmensnetzwerk betroffen ist. Übergänge zwischen Zonen mit unterschiedlichem Schutzniveau müssen Sie durch technische Maßnahmen absichern und kontrollieren, indem Sie zum Beispiel den Datentransfer durch ein Segmentierungsgateway schleusen.

Wer darf in welchem Umfang Zugriff auf ein Netzwerk erhalten? Die Prüfung eben dieser Frage erfolgt mittels Netzwerkzugangskontrolle über Authentifizierung, Identifizierung von Benutzer und Gerät und entsprechender Zuordnung und – im Falle eines berechtigten Zugriffs – der Autorisierung der Kommunikationsverbindung zum Netzwerk.

In der IT sind NAC-Systeme schon längst etabliert und einfach zu implementieren. Die meisten IT-Geräte sind eindeutig von der NAC-Software erkennbar und entsprechend klar zuordenbar. In der OT kann das anders aussehen, hier herrschen spezielle, komplexere Anforderungen, die bei der Implementierung und dem Betrieb des NAC-Systems beachtet werden müssen. Wird in der Betriebstechnologie beispielsweise ein Gerät falsch zugeordnet und abgekoppelt, kann das schnell Folgen für die Anlagenverfügbarkeit haben.

Nehmen wir folgenden Fall als Beispiel: Ein Steuergerät in der Produktion ist fehlerhaft und wird vom Instandhalter durch ein neues ausgetauscht. Das NAC-System erkennt die neu konfigurierte Steuerung nicht als berechtigtes Gerät und lässt die Kommunikationsverbindung zum Netzwerk nicht zu – die Maschinen stehen still. Nun muss schnell nachjustiert werden, die entsprechende Konfiguration am NAC vorgenommen werden, und das alles natürlich möglichst schnell, um den Betrieb wieder aufnehmen zu können.

Sie sehen: Der Einsatz von NAC in der OT bringt seine ganz eigenen Herausforderungen mit sich. Das sollte Sie jedoch nicht davon abhalten, Ihre OT-Geräte durch Netzwerkzugangskontrollen zu schützen. Solche Fälle wie den eben beschriebenen sollten Sie jedoch vor der Implementierung einer NAC-Lösung in Ihrer OT-Umgebung in den organisatorischen Maßnahmen aufnehmen, um klare Verantwortlichkeiten in der Administration der NAC-Lösung festzulegen, die in solchen Situationen dann zum Tragen kommen.

Mithilfe von Inspektionstechnologien auf der Anwendungsschicht steigern Sie die Transparenz des Gesamtsystems und können die Kommunikation zwischen einzelnen Betriebsmitteln überwachen, indem die Protokollinformationen in den Steuerungssystemen detailliert sichtbar gemacht, mit Benutzerinformationen kombiniert und auf potenziell schädliche Inhalte untersucht werden. So können Sie Anomalien im System frühzeitig identifizieren. Zum Einsatz können hier verschiedene Inspektionstechnologien kommen, u.a.

Intrusion Detection Systeme (IDS)

Intrusion Prevention Systeme (IPS)

Deep Packet Inspection (DPI)

Welche Schutzmaßnahmen wie eingesetzt werden, hängt auch von den spezifischen Anforderungen in Ihrem Unternehmen ab. Wie ist Ihre OT-Umgebung aufgebaut? Welche Anforderungen an die Verfügbarkeit haben Sie? Welche Verbindungen zur IT-Umgebung existieren? Wer kommuniziert mit wem? Diese und weitere Fragen spielen eine Rolle bei der Entscheidung über die einzusetzenden technischen und organisatorischen OT-Security-Maßnahmen. Grundsätzlich gilt: Stellen Sie sich ganz offen und ehrlich die Frage, ob Ihr internes IT-Personal über die Fachkompetenzen und Kapazitäten für die Implementierung und das Management der OT-Security-Lösungen verfügt. Sollten Sie diese Frage nicht mit einem klaren JA beantworten können, raten wir Ihnen dringend dazu, sich Unterstützung von extern dazu zu holen.

International anerkannte Normen und Richtlinien sind nicht nur ein Nachweis über, sondern auch eine sinnvolle Hilfestellung für die Sicherheit in Ihrem Betrieb. Die ISO/IEC 27001 als führende Norm für Informationssicher-heitsmanagementsysteme (ISMS) gilt dabei als die wichtigste Cyber-Security-Zertifizierung und bietet Organisationen klar definierte Leitlinien für die Planung, Umsetzung, Überwachung und Verbesserung ihrer Informationssicherheit.

Die Normenreihe IEC 62443 ist ergänzend als die wichtigste Norm für IT-Sicherheit im Industriebereich besonders für das produzierende Gewerbe von Bedeutung. Sie beschäftigt sich mit der Sicherheit von IACS (Industrial Automation and Control Systems) und stellt Normen, Kriterien und Verfahren zur sicheren Implementierung von IACS zur Verfügung. Eine genaue Auflistung der Normen und Leitlinien würde an dieser Stelle zu weit führen, gerne beraten wir Sie aber natürlich persönlich und individuell zum Einsatz von Zertifizierungen und Normen in Ihrem Betrieb.

Je früher ein Sicherheitsvorfall gemeldet wird, desto schneller ist ein Eingreifen möglich und desto eher kann beispielsweise die Ausbreitung von Malware verhindert werden. Dem OT-Monitoring kommt daher bei der OT-Security eine besondere Bedeutung zu. Historisch war an den Maschinen und Anlagen früher eine rote Lampe angebracht, die bei einer Störung rot blinkte. Ein Techniker machte sich dann auf den Weg, um das Problem zu lösen.

Heute gehören isolierte Maschinen der Vergangenheit an. Produktionsanlagen sind hochgradig miteinander vernetzt und die einzelnen Komponenten werden über Industriecomputer gesteuert. Der Fokus dieser Systeme liegt aber in der Steuerung und nicht in der Fehlererkennung. Daher braucht es ein funktionierendes OT-Monitoring, das bei Anomalien und Sicherheitsbedrohungen sofort Alarm schlägt.

Hinweis: Auch die NIS2 fordert das Vorhandensein spezieller Mechanismen, die eine Erkennung und eine schnelle Reaktion auf Sicherheitsvorfälle ermöglichen. Um hier Compliance herzustellen, muss ein solches OT-Monitoring nachweislich vorhanden sein.

Aus der zunehmenden Vernetzung und gestiegenen Anzahl von Assets in der Produktion ergeben sich neue Anforderungen für Schutz und Sicherheit der Systeme. Viele bestehende mobile Systeme und intelligente Komponenten besitzen derzeit weder eine Authentifizierung der Geräte noch können sie eine Verschlüsselung der Datenübertragung sicherstellen. Die Folge: Die Geräte können als Teil des Netzes von Schadsoftware befallen werden.

Cyberabwehr ist zu einer essenziellen Komponente der IT- und OT-Infrastruktur geworden. Unser Ziel ist es, Ihre sensiblen, vertraulichen Daten zu schützen und eine stabile Produktionsumgebung rund um die Uhr zu gewährleisten.

Ein neuer Ansatz, um vernetzte industrielle Anwendungen rechtzeitig über neue Bedrohungen informieren und schützen zu können, ist der Einsatz von IT-Frühwarnsystemen. Diese werden eingesetzt, um bereits während des Sicherheitsvorfalls zu warnen, noch bevor mögliche Auswirkungen spürbar sind. So können andere Systeme so früh wie möglich über erkannte oder sich abzeichnende sicherheitsrelevante Vorfälle informiert werden.

Dazu bietet BREKOM umfassende Schutzlösungen in Zusammenarbeit mit leistungsfähigen Partnern und sorgt damit für ein konstant hohes Sicherheitsniveau. Unsere ganzheitlichen Konzepte zur IT- und OT-Security verhindern Angriffe von außen, vermeiden Schäden und senken das Risiko von Datenverlusten.

Wir haben uns spezialisiert auf Produktionsunternehmen mit 150 bis 1000 Mitarbeitenden und beraten Sie umfassend zu allen Themen rund um die IT- und OT-Sicherheit Ihres Unternehmens und bieten mit Security Operation Center-Services (SOC) für den Mittelstand in Produktionsunternehmen zudem etablierte Betriebsdienstleistungen für die umfassende Cybersecurity in drei Schwerpunkten an:

Durch unsere Spezialisierung auf das produzierende Gewerbe bringen wir branchenspezifisches Fachwissen und Erfahrungswerte aus der langjährigen Zusammenarbeit mit Produktionsunternehmen mit, von denen Sie profitieren können. Nutzen Sie die Möglichkeit, mit uns in einem ersten kostenfreien und unverbindlichen Beratungsgespräch über Ihre Anforderungen, Bedarfe und Herausforderungen zu sprechen – gemeinsam können wir herausfinden, welche Maßnahmen Sie für den Schutz Ihrer OT-Umgebung einsetzen können.

Die Ransomware-Wette Sie denken, Ihre IT ist sicher? Wir wetten dagegen! Ransomware gehört aktuell zu den stärksten Bedrohungen der Cybersicherheit

NIS2-Checkliste Kennen Sie eigentlich Ihren NIS2-Reifegrad? Obwohl das Inkrafttreten der EU-Richtlinie spätestens für den Anfang 2025 geplant ist, haben sich

NIS2 – Warum sich Outsourcing lohnt Um Cybersicherheit in einem Betrieb herzustellen, reicht es heute nicht mehr aus, eine gute

Die NIS2-Richtlinie soll die Widerstandsfähigkeit von Netz- und Informationssystemen gegen Cyberangriffe verbessern und wichtige Grundlagen dafür schaffen, dass Organisationen angemessene

Vielen Dank für Ihre Anfrage.

Sie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen