NIS2 für Unternehmen in der Ernährungs- und Lebensmittelbranche

Jetzt Management-Information zusenden lassen Die von der Europäischen Union eingeführte NIS2-Richtlinie markiert einen signifikanten Fortschritt in der Gesetzgebung zur Cybersicherheit

Informationen gehören zu den wertvollsten Vermögenswerten von Unternehmen. Der Schutz dieser Informationen sollte daher zu den höchsten Zielen jedes Unternehmens gehören. Und genau aus diesem Grund widmen wir uns in diesem Ratgeberbeitrag ausführlich dem Thema Informationssicherheit.

Der langfristige Erfolg von Unternehmen beruht neben einem etablierten Qualitätsmanagement auf dem Vertrauen der Kunden und Mitarbeitenden, dass die Informationssicherheit und die damit verbundenen Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit sichergestellt sind.

Kern hierfür ist der Schutz von Informationswerten und informationsverarbeitenden Einrichtungen, der sich durch alle Geschäftsprozesse eines Unternehmens zieht und durch die Prozess- und Systemverantwortlichen gewährleistet werden muss. Mit dem weitreichenden Einsatz der Informationsverarbeitung erhalten immer mehr Mitarbeiter*innen direkten Zugriff auf eine immer größer werdende Menge von Informationen und eine Vielzahl von Anwendungen und Systemen zur Informationsverarbeitung. Umso mehr Bedeutung sollten Sie dem Thema Informationssicherheit einräumen.

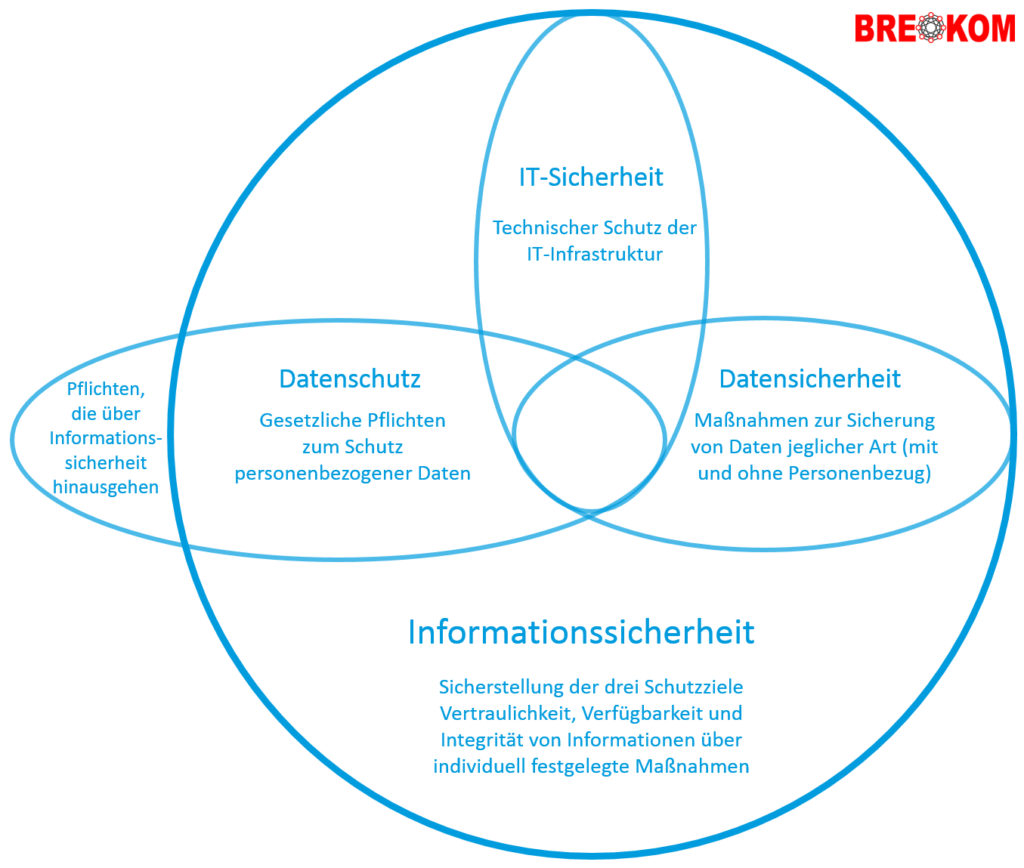

Die Informationssicherheit dient der Sicherstellung der drei Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit von Informationen durch Maßnahmen in technischen und nicht-technischen Systemen.

Eine Bedrohung für die Informationssicherheit ist eine potenzielle Gefahr, die durch eine Schwachstelle ausgelöst wird. Folgende Szenarien stellen beispielhaft dar, welche Gefährdungen sich in unterschiedlichsten Ausprägungen auf die Vertraulichkeit, Integrität und Verfügbarkeit von Informationswerten ergeben können:

Informationssicherheit ist ein übergreifendes Thema, das weit über rein technische Themen hinausgeht. Dementsprechend gehört sie zu den zentralen Managementaufgaben eines Unternehmens. Die zugrundeliegende Maßnahme zum Schutz der Informationswerte ist die Implementierung eines Informationssicherheitsmanagementsystems.

Ein Information Security Management System ist eine zusammenhängende Aufstellung von Vorgaben und Regelungen, um die Informationssicherheit dauerhaft zu definieren, zu steuern, aufrechtzuerhalten, zu kontrollieren und fortlaufend zu verbessern. Die Norm ISO/IEC 27001 beschreibt die Anforderungen, die ein ISMS erfüllen muss.

Die Einführung eines Informationssicherheitsmanagementsystems analog des internationalen Standards ISO 27001 stellt für eine Organisation eine strategische Entscheidung bzw. Maßnahme dar. Ein solches ISMS wahrt die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen unter Anwendung eines Risikomanagementprozesses und verleiht interessierten Parteien das Vertrauen in eine angemessene Steuerung von Risiken.

Im Anhang A der ISO 27001 gibt es eine Liste von 114 Sicherheitsmaßnahmen zur Überprüfung des Sicherheitsniveaus in Unternehmen, sogenannte Controls. Zum Schutz des geistigen Eigentums können wir diese hier nicht einfach auflisten. Die 14 Abschnitte des Anhang A sind deshalb nur kurz erklärt:

A.5 Informationssicherheitspolitik – Kontrollen, wie die Politik geschrieben und überprüft ist

A.6 Organisation der Informationssicherheit – Kontrollen, wie die Verantwortlichkeiten zugewiesen sind, enthält auch die Kontrollen für Mobilgeräte und Telearbeit

A.7 Personalsicherheit – Kontrollen vor, während und nach der Anstellung

A.8 Asset Management – Kontrollen in Bezug auf das Asset-Verzeichnis und akzeptable Nutzung sowie auch für Informationsklassifizierung und Medien-Handhabung

A.9 Zugriffskontrolle – Kontrollen für die Zugriffskontrollen-Richtlinie, die Benutzerzugriffsverwaltung, System- und Applikations-Zugriffskontrolle sowie Anwenderverantwortlichkeiten

A.10 Kryptografie – Kontrollen in Bezug auf Verschlüsselung und Schlüsselverwaltung

A.11 Physische und Umgebungssicherheit – Kontrollen, die Sicherheitsbereiche, Zutrittskontrollen, Schutz gegen Bedrohungen, Gerätesicherheit, sichere Entsorgung, Clear Desk- und Clear Screen-Richtlinie usw. definieren

A.12 Betriebssicherheit – eine Menge an Kontrollen im Zusammenhang mit dem Management der IT-Produktion: Change Management, Capacity Management, Malware, Backup, Protokollierung, Überwachung, Installation, Schwachstellen usw.

A.13 Kommunikationssicherheit – Kontrollen in Bezug auf Netzwerksicherheit, Segregation, Netzwerk-Services, Informationstransfer, Nachrichtenübermittlung etc.

A.14 Systemerwerb, Entwicklung und Wartung – Kontrollen, die Sicherheitsanforderungen und die Sicherheit in Entwicklungs- und Support-Prozessen definieren

A.15 Lieferantenbeziehungen – Kontrollen, was in Vereinbarungen zu inkludieren ist und wie die Lieferanten zu überwachen sind

A.16 Informationssicherheits-Störfallmanagement – Kontrollen für die Meldung von Vorfällen und Gebrechen, welche die Verantwortlichkeiten, Sofortmaßnahmen und Sammlung von Beweisen definieren

A.17 Informationssicherheitsaspekte des betrieblichen Kontinuitätsmanagement – Kontrollen, welche die Planung von Betriebskontinuität, Verfahren, Verifizierung und Überprüfung sowie der IT-Redundanz verlangen

A.18 Compliance/Konformität – Kontrollen, welche die Identifizierung anwendbarer Gesetze und Bestimmungen, des Schutzes geistigen Eigentums, des Schutzes persönlicher Daten und die Überprüfung der Informationssicherheit verlangen

Darüber hinaus bieten die relativ konkreten Maßnahmen des IT-Grundschutzes des Bundesamtes für Sicherheit in der Informationstechnik (BSI) eine gute Ergänzung zum Anhang A der ISO 27001. So bildet das BSI die Bereiche Infrastruktur, Organisation, Personal, Hardware/Software, Kommunikation und Notfallvorsorge in 6 Schichten ab.

IT-Sicherheit ist ein Teil der Informationssicherheit und bezieht sich auf elektronisch gespeicherte Informationen und IT-Systeme. Informationssicherheit umfasst im Gegensatz zur IT Sicherheit auch nicht-technische Systeme. Zum Beispiel sorgt die Informationssicherheit dafür, dass auch nicht-digitale Systeme z.B. ein Papierarchiv, das Betriebsgelände usw. sowie die Unternehmensdaten durch entsprechende betriebliche Organisation und Vorgaben geschützt werden.

Beim Datenschutz geht es um den Schutz der Privatsphäre eines jeden Menschen. Datenschutz garantiert allen Bürger*innen ein Recht auf informationelle Selbstbestimmung und schützt sie vor missbräuchlicher Verwendung ihrer Daten. Entsprechend sind geeignete technische und organisatorische Maßnahmen zu gewährleisten, die der Datensicherheit dienen. Die Datensicherheit wird als ein Teil der Informationssicherheit angesehen, da Letzteres umfassender ist. Die Informationssicherheit dient darüber hinaus der Vermeidung von wirtschaftlichen Schäden und der Minimierung von Risiken.

Cyber ist von Cybernetics abzuleiten, also der Wissenschaft zur Steuerung und Regelung von Maschinen und deren Analogie zur Handlungsweise von lebenden Organismen und sozialen Organisationen. Die Cybersicherheit nimmt somit konkret Bezug auf Bedrohungen aus dem Internet, einer elektronisch vernetzten Welt von Menschen und Maschinen.

Mit der stetig wachsenden Automatisierung und Vernetzung von Unternehmen, Unternehmensteilen, Lieferanten und Kunden und deren Prozessen wachsen auch die Angriffe aus dem Internet und gefährden zunehmend die Werte der Unternehmen. Die Erkennung und der Schutz vor solchen Szenarien erfordern geschultes Personal, innovative Technologie und strukturierte Prozesse. Aus Kostengründen kann all dies von mittelständischen Unternehmen oft nicht alleine unterhalten werden, ist aber unumgänglich vor dem Hintergrund der steigenden Risiken und Bedrohungen für die Informationssicherheit.

Aufgrund unserer langjährigen Erfahrung in der Zusammenarbeit vor allem auch mit kleinen und mittelständischen Unternehmen wissen wir um die problematische Situation, der sich viele Geschäftsführer*innen gegenüber sehen: Das Fachpersonal ist knapp, die Ressourcen umso knapper und Themen wie die Informationssicherheit fallen hinten ab. Daher bieten wir Ihnen professionelle Unterstützung im Bereich Informationssicherheit an.

Aus der Betriebserfahrung der unterschiedlichen Kundeninfrastrukturen werden Sicherheitsmaßnahmen abgeleitet, von denen alle unsere Kunden profitieren. Durch die Spezialisierung ist der Handlings-Aufwand für den Betrieb wesentlich geringer und somit kostengünstiger. Eine Konstellation, die für alle Beteiligten Vorteile bietet.

BREKOM setzt dabei auf namhafte Hersteller von IT-Sicherheitssystemen, die mit der komplexen, sich schnell weiterentwickelnden Bedrohungslage von heute mithalten können. Der „Netzwerkperimeter“ ist keine klare Außengrenze mehr, sondern erstreckt sich mittlerweile über die gesamte Infrastruktur. Der Anwendungsbereich des ISMS nach ISO 27001 bei BREKOM kann dabei bis in die Kundeninfrastrukur erweitert und BSI-spezifische Anforderungen berücksichtigt werden. Gerne beraten wir Sie individuell auf Ihre Bedürfnisse abgestimmt. Rufen Sie uns direkt an oder nutzen Sie unsere Online-Terminbuchung – wir freuen uns auf Sie!

Jetzt Management-Information zusenden lassen Die von der Europäischen Union eingeführte NIS2-Richtlinie markiert einen signifikanten Fortschritt in der Gesetzgebung zur Cybersicherheit

Jetzt Management-Information zusenden lassen Unter die NIS2-Richtlinie fallen im Gegensatz zur vorausgehenden NIS1 nun auch Hersteller und Produzenten. Betroffene Unternehmen

Jetzt Management-Information zusenden lassen Die NIS2-Richtlinie definiert verschiedene Anforderungen an die Stärkung der IT-Sicherheit in Unternehmen. Ein zentraler Aspekt ist

Jetzt Management-Information zusenden lassen Die Umsetzung der NIS2-Richtlinie sollte ursprünglich bis zum 17. Oktober 2024 erfolgen, allerdings schafft es Deutschland

Vielen Dank für Ihre Anfrage.