NIS2 für Unternehmen in der Ernährungs- und Lebensmittelbranche

Jetzt Management-Information zusenden lassen Die von der Europäischen Union eingeführte NIS2-Richtlinie markiert einen signifikanten Fortschritt in der Gesetzgebung zur Cybersicherheit

Das mobile Arbeiten kam 2020 für die meisten Unternehmen und ihre Mitarbeiter*innen durch die Corona-Pandemie sehr plötzlich. Und das Homeoffice ist gekommen, um zu bleiben: 58% der Unternehmen planen, das Homeoffice auch nach der Pandemie aufrechtzuerhalten oder sogar auszuweiten (laut repräsentativer Umfrage vom BSI 2020).

Die plötzliche Umstellung auf das mobile Arbeiten stellte viele Unternehmen vor die Herausforderung, trotz der Kurzfristigkeit die notwendigen IT-Sicherheitsmaßnahmen für das Homeoffice zu treffen. Das gelang nicht allen Unternehmen. So entstanden Sicherheitslücken, die Cyberkriminelle für Angriffe nutzen konnten – und es auch taten: 24% der Großunternehmen (> 250 Beschäftigte) mussten während der Corona-Homeoffice-Zeit aktiv auf einen Cyber-Angriff reagieren.

Die Zahlen aus der Umfrage zur IT-Sicherheit während der Corona-Krise 2020 zeigen, wie wichtig das Thema IT-Sicherheit im Homeoffice ist. Aus diesem Grund möchten wir Ihnen mit diesem Ratgeber einen Leitfaden für den Umgang mit IT-Sicherheit beim mobilen Arbeiten an die Hand geben.

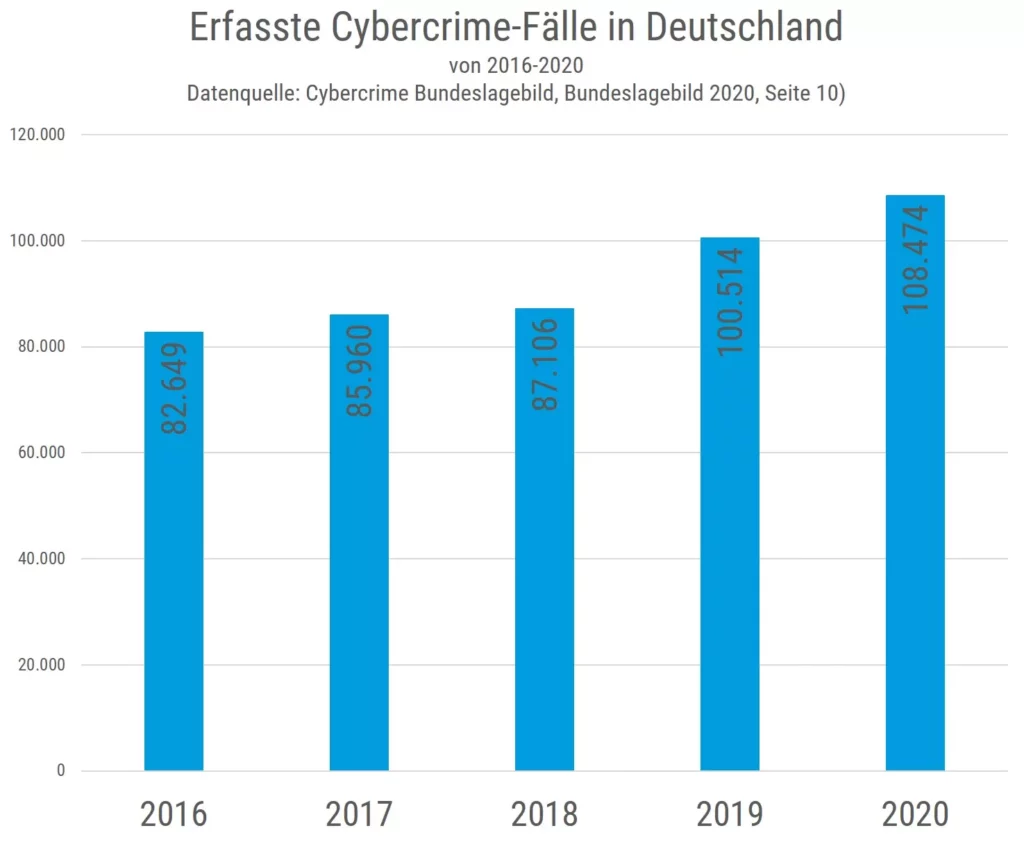

Das in der Corona-Pandemie vermehrt genutzte Homeoffice öffnete für Cyberkriminelle Tür und Tor, waren doch viele Unternehmen aufgrund der Kurzfristigkeit unvorbereitet und ohne besondere Sicherheitsvorkehrungen in das mobile Arbeiten gestartet. So wundert es nicht, dass die Cyberattacken 2020 weiter zugenommen haben: Das BKA berichtet im Bundeslagebild Cybercrime 2020 von über 108.000 registrierten Cyberdelikten, was eine Steigerung von 7,9% im Vergleich zum Vorjahr bedeutet.

Dass Corona in vielen Unternehmen ein Digitalisierungsturbo war, kann man durchaus als positiven Aspekt ansehen. Das Problem: Das Thema IT-Sicherheit wird dabei häufig nicht von Anfang an mitgedacht. Und so bietet das Homeoffice mit seinen zusätzlichen Herausforderungen für die IT-Sicherheit die perfekte Angriffsfläche für Cyberkriminelle.

Welche Risikofaktoren besonders im Homeoffice entscheidend sind und wie Sie diese verhindern oder zumindest reduzieren können, wollen wir Ihnen jetzt aufzeigen.

Eine stabile Internetverbindung im heimischen Netzwerk ist unerlässlich für die funktionierende Arbeit im Homeoffice. Verbindungsabbrüche in Videokonferenzen wegen ungenügender Bandbreite machen sicherlich keinen guten Eindruck bei Ihren Kunden.

Das für die IT-Sicherheit größere Problem bei der Nutzung des heimischen Netzwerks im Homeoffice jedoch besteht schlichtweg darin, dass es nicht der Kontrolle des Unternehmens unterliegt. Das heißt, die Unternehmens-IT muss dieses Netzwerk per se erstmal als unsicher betrachten.

Die Kontrolle über heimische Netzwerke der Mitarbeiter*innen zu erlangen, ist nicht möglich. Daher ist es umso wichtiger, die Verbindung ins Unternehmensnetz sicher zu gestalten.

Der entscheidende Unterschied zwischen dem heimischen und dem Netzwerk im Office liegt in der Verschlüsselung. Der Zugang zum WLAN im Heimnetzwerk ist zudem meist nur mit einem Passwort geschützt, das von der ganzen Familie genutzt wird. Und so kann es schnell mal passieren, dass durch ein mit dem WLAN verbundenes Gerät – das kann das Smartphone der Tochter oder das Tablet des Sohnes sein – der Router gehackt wird und alle damit verbundenen Geräte von Schadsoftware befallen werden. Davon ist dann auch das dienstliche Notebook betroffen, wenn es sich im WLAN befindet.

Damit die Unternehmensdaten von einem solchen Vorfall nicht betroffen sind, sollte eine gesicherte Ende-zu-Ende-verschlüsselte Verbindung ins Unternehmensnetzwerk genutzt werden. Ende-zu-Ende heißt: Die Datenpakete werden auf Absenderseite verschlüsselt und auf Empfängerseite wieder entschlüsselt. Während der Übertragung gibt es für Externe keine Möglichkeit, die Daten zu lesen, was die Ende-zu-Ende-Verschlüsselung zu einer der sichersten Datenübertragungsarten macht. Gewährleisten können Sie diese Verschlüsselung aus dem Homeoffice ins Unternehmensnetzwerk über ein sogenanntes Virtual Private Network (VPN).

Beim VPN-Tunnel werden Daten durch einen IP-Tunnel zwischen dem Endgerät auf der einen und dem Gateway des Firmennetzes auf der anderen Seite verschlüsselt übertragen. Die Geräte sind dabei nicht physisch miteinander verbunden (durch Netzwerkkabel oder WLAN, wie es bspw. im heimischen Netzwerk der Fall ist), sondern nur über die verschlüsselte VPN-Verbindung.

Beim Verbindungsaufbau müssen sich die Endgeräte identifizieren und durch Nutzernamen und Passwort oder über Zertifikate authentifizieren. Das über VPN mit dem Unternehmensnetzwerk verbundene Endgerät bekommt vom VPN-Server eine interne IP-Adresse zugewiesen und ist somit logisch Teil des Firmennetzwerks, wenngleich es sich physisch an einem anderen Ort befindet. VPN-Tunnel gehören damit zu den sichersten Übertragungswegen durch das Netz. Eine verschlüsselte Verbindung ins Unternehmensnetzwerk gehört zu den Must-Haves für IT-Sicherheit im Homeoffice.

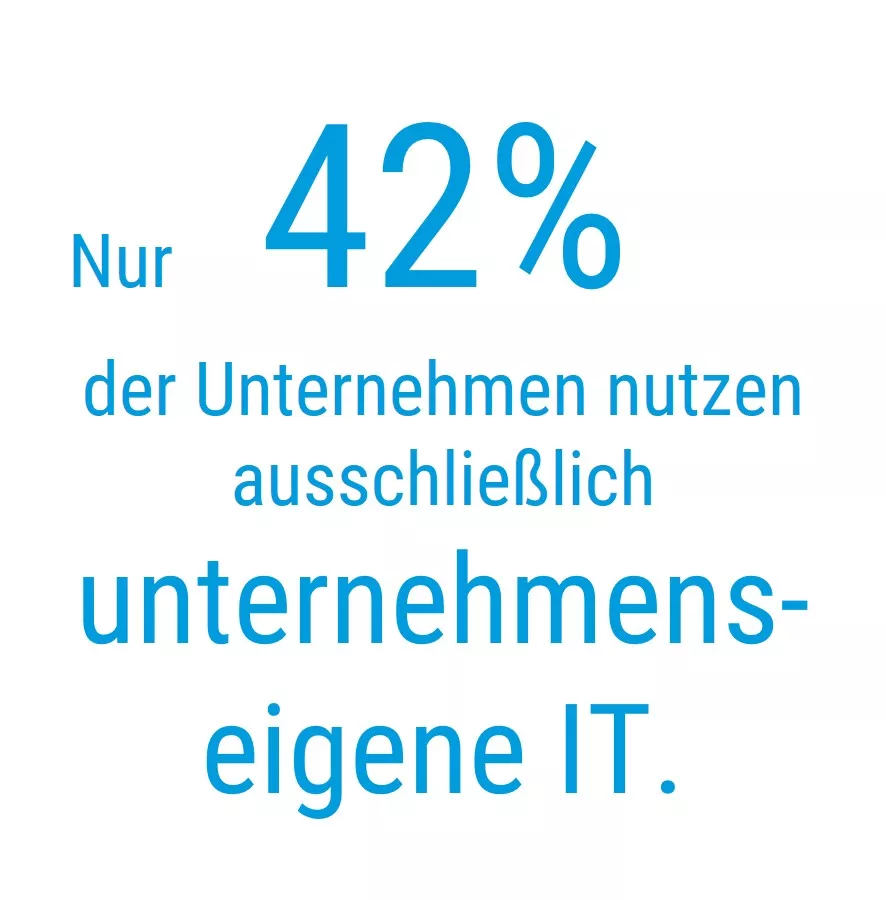

Lediglich 42% der Unternehmen nutzen ausschließlich unternehmenseigene IT – das ergab die eingangs bereits erwähnte Umfrage des BSI. Heißt: Bei mehr als der Hälfte der befragten Unternehmen sind auch private Endgeräte im Einsatz. Und damit sind wir schon beim nächsten großen Risikofaktor für die IT-Sicherheit im Homeoffice angekommen: der Nutzung privater Endgeräte und dem fehlenden Device Management.

Sollten private Endgeräte im Homeoffice genutzt werden oder nicht? Diese Frage stellte sich so manchem Unternehmen zu Beginn der Homeoffice-Phase in der Coronakrise gar nicht erst, weil dienstliche Endgeräte wie Notebooks und Smartphones gar nicht so kurzfristig in ausreichender Zahl zur Verfügung standen. Der Drang war groß, die Mitarbeiter*innen wurden vom einen Tag auf den anderen ins Homeoffice geschickt und haben dort häufig ihre privaten Geräte genutzt, um ihre Arbeit fortführen zu können.

Doch JEDES unbekannte Gerät kann ein erhebliches Sicherheitsrisiko für die Unternehmens-IT darstellen. Über private Endgeräte hat die IT-Administration keinerlei Kontrolle. Somit gilt jedes nicht im Unternehmensnetzwerk registrierte Gerät per se als nicht vertrauenswürdig. Zu groß ist die Gefahr, dass bspw. wegen eines längst überfälligen Sicherheitsupdates auf dem privaten Gerät der Schutz der Unternehmensdaten, die sich auf dem Gerät befinden, nicht mehr gewährleistet ist.

Grundsätzlich lautet die Empfehlung daher, keine privaten Endgeräte im Homeoffice zu nutzen.

Lässt es sich jedoch wirklich nicht vermeiden, dann sollte die Nutzung der privaten Geräte mit der Unternehmens-IT abgestimmt sein. Die Mitarbeiter*innen benötigen dann sowieso bestimmte Softwarelösungen wie den bereits erwähnten VPN-Client, um so die Verbindung vom privaten Endgerät zum Unternehmensnetzwerk abzusichern. Bei ALLEN Endgeräten, aber vor allem bei privaten Geräten, sollten zusätzliche Schutzmaßnahmen umgesetzt werden, um die IT-Sicherheit im Homeoffice zu gewährleisten.

Die IT-Abteilung sollte sich einen Überblick über die genutzten Endgeräte verschaffen und diese dokumentieren. Mithilfe dieses Überblicks können sie dann auf allen Geräten die notwendigen Schutzmaßnahmen durchführen.

Welche Benutzer*innen dürfen auf welche Daten zugreifen? Auf welche Anwendungen brauchen die User Zugriff? Welche Anwendungen sollen ggf. gesperrt sein für den Zugriff durch User XY? Diese Regelungen gilt es für jedes Endgerät festzulegen und entsprechend einzurichten.

Nicht nur die bereits erklärte Ende-zu-Ende-Verschlüsselung bei der Datenübertragung muss gewährleistet sein, sondern auch die Daten, die auf den Endgeräten abgelegt werden, sollten verschlüsselt werden. Bei Verlust des Devices sind die Daten so vor Missbrauch geschützt.

Beim Mobile Device Management geht es um die Verwaltung der mobilen Endgeräte mithilfe einer Soft- oder Hardwarelösung. Diese Lösung sollte die Verwaltung so einfach wie möglich für Ihre IT-Abteilung machen, von der Inventarisierung der Geräte über die Konfigurationsverwaltung bis hin zur Remote-Einspielung von Sicherheitsupdates.

Das größte Einfallstor für Cyberattacken ist häufig der Mensch, der vor dem Bildschirm sitzt. Bei aller Technologie zum Schutz vor Cyberangriffen ist der entscheidende letzte Faktor das Sicherheitsbewusstsein der Mitarbeiter*innen. Ist Ihre Belegschaft nicht sensibilisiert für das Thema IT-Sicherheit, dann kann schon ein Klick auf den falschen Link in einer Mail Ransomware in das Unternehmensnetzwerk bringen.

Im Homeoffice kommt dann noch hinzu, dass die Mitarbeiter*innen alleine am Laptop sitzen und sich bspw. nicht auf dem kurzen Weg mit Kolleg*innen über eine merkwürdige, potenziell riskante E-Mail im Postfach austauschen können, bevor sie sie öffnen. Klingt sehr simpel – kann aber den entscheidenden Unterschied ausmachen.

Um durch fehlende Awareness ausgelöste IT-Sicherheits-Vorfälle zu vermeiden, gehört die Mitarbeitersensibilisierung zu den wichtigsten Maßnahmen für die IT-Sicherheit im Homeoffice. Das sehen auch die meisten Unternehmen inzwischen so: 81% der Unternehmen haben die Sicherheitsmaßnahme Mitarbeitersensibilisierung bereits vor oder während der Coronakrise umgesetzt (laut BSI-Studie 2020). Eine regelmäßige Aufklärung der Belegschaft führt zu einem deutlich sensibleren Umgang mit Unternehmensdaten und ist daher unerlässlich.

Sie interessieren sich für das Thema Security Awareness? Hier geht’s zum ausführlichen Ratgeber „Security Awareness“ »

Was in der Vergangenheit zumeist durch Datenschutzbeauftragte im Unternehmen in Form von Schulungen durchgeführt wurde, kann mittlerweile durch sog. Awareness Portale bequem in virtuellen Kursen vermittelt werden. Die Unternehmen können je nach Portal die Lerninhalte und die Intervalle selbst vorgeben, in denen die Mitarbeiter*innen Schulungen durchführen müssen. Lernkontrollen und Zertifikate führen zu einer aktiveren Nutzung durch die Mitarbeiter*innen. Manche Anbieter arbeiten auch mit Gamification in ihren Security Awareness Trainings, um die Motivation hochzuhalten.

Gerade im Homeoffice können so einfach und gezielt Lerninhalte zum Thema IT-Sicherheit und Umgang mit Unternehmensdaten im Homeoffice vermittelt werden.

Ein geleaktes Passwort stellt eine enorme Gefährdung für Unternehmensdaten dar und kann im Worst Case zum Identitätsdiebstahl führen. Dementsprechend wichtig ist die Verwendung sicherer Passwörter.

Ein sicheres Passwort sollte mindestens acht Zeichen lang sein und sowohl Buchstaben, Zahlen als auch Sonderzeichen enthalten. Vermeiden Sie die Verwendung von Tastaturmustern oder Wiederholungen. Namen von Familienmitgliedern oder Geburtsdaten sind ebenfalls tabu. Eine Kombination von Groß- und Kleinbuchstaben, ergänzt durch Sonderzeichen und Zahlen, ist hier die beste Wahl.

Das Passwort sollte dennoch so gewählt werden, dass sich die User auch nach mehreren Tagen Inaktivität, z.B. nach dem Urlaub, trotzdem noch leicht daran erinnern können. Am einfachsten machen Sie es Ihren Mitarbeiter*innen mit einem Passwortmanagement im Unternehmen. Dort können nicht nur, durch ein Master-Passwort geschützt, diverse Passwörter hinterlegt werden, sondern das System erinnert die Nutzer*innen je nach Konfiguration in definierten Intervallen an den regelmäßigen Wechsel des Passworts und kann Vorgaben zu Länge und Struktur des zu vergebenden Passworts machen.

Beim Phishing „fischen“ Cyberkriminelle nach sensiblen Daten, häufig Passwörtern, um Geld damit zu machen oder diese anderweitig zu missbrauchen. Die bekannteste Form des Phishings sind Phishing-Mails.

Dabei handelt es sich um professionell wirkende E-Mails, in denen das Opfer dazu aufgerufen wird, einem Link zu folgen, Daten einzugeben oder einen Anhang zu öffnen. Darüber gelangen die Angreifer an vertrauliche Daten des Users, bspw. Zugangsdaten oder Kontoinformationen. Über Links oder Dateianhänge in Phishing-Mails kann Schadsoftware in das Netzwerk eingeschleust werden – und damit steht den Cyberkriminellen Tür und Tor offen.

Besonders gefährdet von solchen Phishing Attacken sind Mitarbeiter*innen im Homeoffice. Die vertraute und private Umgebung führt bei vielen zu einem leichtsinnigeren Verhalten. Am heimischen Küchentisch kann man schon mal vergessen, dass man sich im Netzwerk des Unternehmens befindet, insbesondere wenn man mit dem privaten Endgerät arbeitet.

Eine Phishing-Mail als solche zu enttarnen, ist längst nicht mehr so einfach wie noch vor einigen Jahren. Die E-Mails sehen inzwischen so täuschend echt aus, dass man erst auf den zweiten oder dritten Blick etwas „Merkwürdiges“ daran erkennen kann. Zum Thema Phishing-Mails haben wir daher einen eigenen Ratgeber für Sie geschrieben, in dem Sie sämtliche Infos und Tipps zu Phishing auf einen Blick erhalten.

Für einen ersten Überblick haben wir Ihnen hier trotzdem noch einmal kurz die Erkennungsmerkmale und Tipps zur Überprüfung einer potenziellen Phishing-Mail zusammengestellt:

Social Engineering bezeichnet eine vermehrt aufkommende Form der Cyberkriminalität, die weit über die Nutzung von Technologie hinausgeht. Beim Social Engineering nutzen die Täter die „Schwachstelle Mensch“, um das Unternehmen anzugreifen, indem sie den Opfern durch Manipulation und Täuschung vertrauliche Informationen entlocken.

Das wesentliche Merkmal von Social Engineering-Attacken ist die Täuschung über Identität und Absicht des Täters.

Ein typisches Beispiel dafür ist der Anruf des vorgeblichen IT-Systemadministrators, der dringend das Passwort des Mitarbeiters am anderen Ende der Leitung braucht, um ein gravierendes Sicherheitsproblem am System zu beheben. Stellen Sie sich vor, Sie sind neu im Unternehmen und kennen die Kolleg*innen aus der IT-Abteilung noch nicht – wüssten Sie direkt, wie Sie reagieren würden auf einen solchen Anruf?

Noch einfacher wird es für die Täter, wenn sie die Social Engineering-Attacke über E-Mail unter dem Namen eines „echten“ Mitarbeiters des Unternehmens durchführen. Die Absenderadressen unterscheiden sich häufig nur in einem Buchstaben von der tatsächlichen Unternehmensadresse. Und Hand aufs Herz: Wie genau prüfen Sie die Absenderadresse jeder E-Mail?

Der sogenannte CEO-Fraud ist eine Sonderform des Social Engineerings, bei der die Täter unter dem Namen der Geschäftsführung agieren und so versuchen, die Mitarbeiter*innen zu manipulieren. Je mehr Informationen die Täter über das Unternehmen gesammelt haben, desto erfolgsversprechender ist der Angriffsversuch. Relevant sind dabei vor allem folgende Informationen:

Typische CEO-Fraud-Angriffe zielen auf kurzfristig zu bearbeitende Zahlungsforderungen während der Abwesenheit von Führungskräften ab. Dafür werden Mitarbeiter*innen mit Zahlungsbefugnissen von den Tätern über eine kurze, vorgeblich in der Eile vom Chef geschriebene E-Mail kontaktiert. Darin ist dann von einer dringend durchzuführenden finanziellen Transaktion die Rede, sodass die Empfänger*innen sich unter Druck gesetzt fühlen, kurzfristig eine Entscheidung zu treffen. Folge ich der Anweisung und weise die Zahlung an oder nicht? Sie mögen sich jetzt denken „Das könnte mir niemals passieren.“ Aber lassen Sie sich gesagt sein: Die E-Mails sind inzwischen so täuschend echt und die Täter so manipulativ, dass auch der sorgfältigste Mitarbeiter in einer Stresssituation darauf hereinfallen kann.

Entsprechend wichtig ist die Sensibilisierung der Mitarbeiter*innen, um so die „menschliche Firewall“ im Unternehmen aufrechtzuerhalten, die mindestens genauso wichtig ist wie die technologische Firewall.

Das Homeoffice birgt auch für die Einhaltung der Datenschutzgesetze besondere Risiken: Die Gefahr unberechtigter Zugriffe durch Dritte steigt beim mobilen Arbeiten und die Kontrolle der IT über die Technik kommt im Homeoffice an ihre Grenzen. Im Homeoffice rückt der Risikofaktor Mensch also noch stärker in den Fokus und die Sensibilisierung der Mitarbeiter*innen zu Datenschutzgesetzen wird immer wichtiger. Dennoch kann sich der Arbeitgeber nicht aus der Verantwortung ziehen, laut Artikel 32 der DSGVO ist er dazu verpflichtet, über technische und organisatorische Maßnahmen stets ein „angemessenes Schutzniveau“ zu gewährleisten.

Die technische Firewall eines Unternehmens kann noch so stark sein – sind die Mitarbeiter*innen vor dem Bildschirm nicht für das Thema IT-Sicherheit sensibilisiert, bieten sie mit ihrem Fehlverhalten am PC ein attraktives Einfallstor für Cyberkriminelle. Mal eben schnell den privaten USB-Stick in den dienstlichen Laptop stecken, um die Dateien zu übertragen? Das Diensthandy aus Versehen ohne Passwortsicherung im Café liegen lassen? Den fremden Absender bei der interessanten Newsletter E-Mail übersehen und auf den Link geklickt? Alles Szenarien, die im Berufsalltag schnell auftreten, vor allem in stressigen Situationen, wenn der Fokus auf anderen Dingen liegt.

Doch genau solche Situationen wissen Cyberkriminelle auszunutzen. Sie sind mittlerweile höchst professionell organisiert und passen sich schneller gesellschaftlichen Notlagen an als die meisten Unternehmen es können. Und während die IT-Abteilung Ihres Unternehmens noch überlegt, wie der Schutz der Endgeräte im Homeoffice organisiert werden kann, stehen die Cyberkriminellen mit ihren bis ins letzte Detail durchdachten Angriffsmethoden schon in den Startlöchern.

Die Mitarbeitersensibilisierung sollte daher essenzieller Bestandteil Ihrer IT-Sicherheitsstrategie sein. In Security Awareness Trainings sollte dabei auch gesondert auf die speziellen Risiken im Homeoffice eingegangen werden, die Laien häufig unterschätzen.

Möchte man ein Fazit aus den hier aufgezeigten Risiken und Gefahren für die IT-Sicherheit im Homeoffice ziehen, lässt sich das auf den ersten Blick relativ einfach herunterbrechen: Die Mitarbeiter*innen eines Unternehmens sollten sich im Homeoffice an dieselben „Spielregeln“ halten wie im Büro – von der Bildschirmsperre beim Verlassen des Arbeitsplatzes bis hin zur Aufmerksamkeit bei potenziell gefährlichen Mails und Links. Doch im Homeoffice lauern zusätzliche Gefahren, besonders bei der Nutzung privater Endgeräte im heimischen Netzwerk, die es gesondert zu beachten gilt.

Deshalb raten wir als Experten auf dem Gebiet der IT-Security Ihnen dringend, Ihre IT-Sicherheit immer wieder kritisch auf mögliche Lücken zu überprüfen und stets auf dem aktuellen Stand zu halten. Die verschlüsselte Verbindung aus dem Homeoffice ins Unternehmensnetzwerk ist die Basis für den sicheren Umgang mit Unternehmensdaten. Mindestens genauso wichtig ist allerdings die Mitarbeitersensibilisierung, die den technologischen Schutz Ihrer IT-Infrastruktur erst vervollständigt.

Jetzt Management-Information zusenden lassen Die von der Europäischen Union eingeführte NIS2-Richtlinie markiert einen signifikanten Fortschritt in der Gesetzgebung zur Cybersicherheit

Jetzt Management-Information zusenden lassen Unter die NIS2-Richtlinie fallen im Gegensatz zur vorausgehenden NIS1 nun auch Hersteller und Produzenten. Betroffene Unternehmen

Jetzt Management-Information zusenden lassen Die NIS2-Richtlinie definiert verschiedene Anforderungen an die Stärkung der IT-Sicherheit in Unternehmen. Ein zentraler Aspekt ist

Jetzt Management-Information zusenden lassen Die Umsetzung der NIS2-Richtlinie sollte ursprünglich bis zum 17. Oktober 2024 erfolgen, allerdings schafft es Deutschland

Vielen Dank für Ihre Anfrage.

Aktion: Schnelligkeit zahlt sich aus! Die ersten 50 Terminbucher profitieren: Nutzen Sie den Aktionscode „NIS2-jetzt“, um Ihr NIS2-Assessment

im Wert von 249,00 EUR kostenlos zu erhalten.

Wie geht es nach der Buchung weiter?

Um das NIS2-Assessment für alle Beteiligten effizient vorbereiten zu können, melden wir uns vorm Termin und stimmen Details mit Ihnen ab.