Die Ransomeware-Wette

Die Ransomware-Wette Sie denken, Ihre IT ist sicher? Wir wetten dagegen! Ransomware gehört aktuell zu den stärksten Bedrohungen der Cybersicherheit

„13 Tage lang konnte ein Universitätsklinikum [in NRW] nach einem Ransomware-Angriff keine Notfall-Patienten aufnehmen.“

„Die Europäische Arzneimittelagentur (EMA) […] meldete im Dezember 2020, Ziel eines Cyber-Angriffs geworden zu sein. Dabei sind unter anderem Daten des Zulassungsantrags des COVID-19-Impfstoffs der Pharmaunternehmen BioNTech und Pfizer abgeflossen.“

(Quelle: BSI Lagebericht IT-Sicherheit in Deutschland 2021)

Das sind nur zwei der zahlreichen Schlagzeilen aus dem letzten Jahr, in denen von verheerenden Cyberangriffen berichtet wird. Schlagzeilen, die Sie sich für Ihr Unternehmen oder Ihre Organisation sicherlich nicht wünschen. Um zu verhindern, dass Ihre Firma eines Tages auf der Liste der Cyberkriminalitätsopfer auftaucht, sollten Sie sich umfassend mit der IT-Sicherheit in Ihrem Unternehmen auseinandersetzen. Und weil IT-Sicherheit so viele (um nicht zu sagen, alle) Bereiche eines Unternehmens betrifft und unglaublich vielschichtig ist, möchten wir Ihnen mit diesem Beitrag einen Überblick an die Hand geben, der Ihnen hilft, sich in dieser doch recht komplexen Thematik zurechtzufinden.

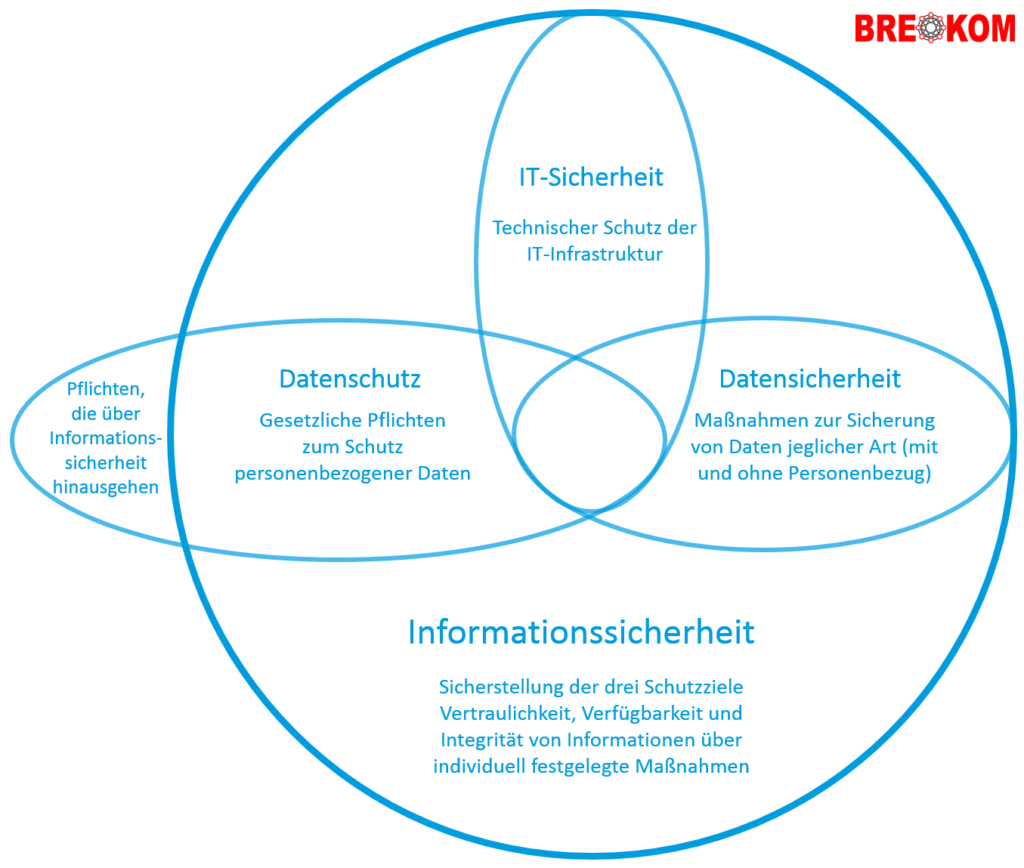

Kurz gesagt: IT-Sicherheit bezeichnet den ganzheitlichen Schutz von IT-Systemen vor Bedrohungen sowie die Minimierung von Risiken für die IT zur Vermeidung wirtschaftlicher Schäden.

So weit, so gut. Aber sehen wir uns das Ganze mal näher an:

Die IT-Sicherheit hat drei grundlegende Ziele, die wir auch aus der Informationssicherheit kennen: Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Bei der IT-Security geht es – im Gegensatz zur Datensicherheit – dabei nicht nur um personenbezogene Daten, sondern um alle Arten von Informationen.

Zu den IT-Systemen, die im Rahmen der IT-Sicherheit geschützt werden müssen, zählen zum einen die Endgeräte wie Computer, Notebooks, Tablets und Smartphones. Dem Schutz dieser Endgeräte widmet sich als spezieller Teil der IT-Sicherheit die sogenannte Endpoint Security. Zum anderen umfasst die IT-Sicherheit auch Betriebssysteme, Anwendungen und sogar Cloud-Dienste. Es geht also um den ganzheitlichen Schutz der IT, von der einzelnen Datei über Computer und Netzwerke bis hin zu den Servern und Rechenzentren.

IT-Sicherheit hat in den letzten Jahren zunehmend an Bedeutung gewonnen und wird auch in Zukunft für Unternehmen eine immer wichtigere Rolle spielen. Denn durch die zunehmende Vernetzung, nicht nur über firmeninterne Netzwerke, sondern auch über das Internet, wird die Angriffsfläche für Cyberbedrohungen immer größer. Mehr zu den Bedrohungen für die IT-Sicherheit erfahren Sie an späterer Stelle in diesem Beitrag >>

Die Begriffe „IT-Sicherheit“ und „Informationssicherheit“ werden häufig synonym verwendet. Das ist allerdings nicht korrekt, da die IT-Sicherheit im Grunde nur einen Teilaspekt der Informationssicherheit abdeckt.

Informationssicherheit beschäftigt sich allgemein mit dem Schutz von Informationen, dies schließt auch Informationen aus nicht-technischen Systemen ein. Dahingegen geht es bei der IT-Sicherheit um den Schutz von Informationen aus technischen Systemen. Hinzu kommt, dass es nicht nur um den Schutz der Informationen geht, sondern auch den Schutz der Systeme selbst, in denen diese Informationen verarbeitet und gespeichert werden.

Sie wollen mehr zum Thema Informationssicherheit wissen? Hier geht’s zum ausführlichen Beitrag zur Informationssicherheit >>

Seit 2015 gibt es das Gesetz zur Erhöhung der Sicherheit in der Informationstechnologie, kurz IT-Sicherheitsgesetz (IT-SiG). 2021 wurde es mit der neuen Version IT-SiG 2.0 erneuert und ergänzt. Das Gesetz verpflichtet folgende Zielgruppen zur Umsetzung angemessener Schutzmaßnahmen der IT-Sicherheit:

Ziel des IT-Sicherheitsgesetzes ist also die Erhöhung der Sicherheit informationstechnischer Systeme und damit der Schutz insbesondere kritischer Infrastrukturen in Deutschland.

Betreiber kritischer Infrastrukturen versorgen Deutschland mit unentbehrlichen Gütern und Dienstleistungen. Es handelt sich dabei also um Organisationen mit wichtiger Bedeutung für das Gemeinwesen, deren Ausfall dramatische Folgen mit sich bringen würde.

Dazu zählen im Sinne der BSI-Kritisverordnung die Sektoren Energie, Wasser, Ernährung, Informationstechnik & Telekommunikation, Gesundheit, Finanz- & Versicherungswesen, Transport & Verkehr sowie Siedlungsabfallentsorgung.

Das IT-SiG verpflichtet die genannten Zielgruppen dazu, ein bestimmtes Mindestmaß an IT-Sicherheit zu gewährleisten. Dafür müssen die Organisationen geeignete technische und organisatorische Maßnahmen treffen – und auch nachweisen. Die konkreten Pflichten, die sich aus dem IT-Sicherheitsgesetz ergeben, hängen im Detail von der Zielgruppe ab.

Pflichten für KRITIS-Betreiber

Da es sich bei den kritischen Infrastrukturen um für das Gemeinwesen besonders wichtige (und dadurch besonders gefährdete) Organisationen handelt, gelten hier die höchsten Anforderungen:

„Stand der Technik“ ist ein gängiger juristischer Begriff. […] Was zu einem bestimmten Zeitpunkt „Stand der Technik“ ist, lässt sich zum Beispiel anhand existierender nationaler oder internationaler Standards und Normen von beispielsweise DIN, ISO, DKE oder ISO/IEC oder anhand erfolgreich in der Praxis erprobter Vorbilder für den jeweiligen Bereich ermitteln. Da sich die notwendigen technischen Maßnahmen je nach konkreter Fallgestaltung unterscheiden können, ist es nicht möglich, den „Stand der Technik“ allgemeingültig und abschließend zu beschreiben.“

Als Betreiber digitaler Dienste gelten zum Beispiel Anbieter von Cloud-Diensten und Betreiber von Suchmaschinen, Webseiten oder Onlineshops (mit Ausnahme von Privatpersonen, die keinen kommerziellen Zweck verfolgen). Für sie gilt mit dem IT-Sicherheitsgesetz 2.0 Folgendes:

Auch Telekommunikationsunternehmen werden durch das IT-Sicherheitsgesetz 2.0 neue Pflichten auferlegt:

Im Bereich IT-Sicherheit und Datenschutz gibt es zahlreiche gesetzliche Vorgaben in Deutschland, die jedes Unternehmen kennen sollte. Einen Überblick über diese Gesetze liefern wir Ihnen in unserem Beitrag zur Datensicherheit >>

Die Digitalisierung und zunehmende Vernetzung bringen ohne Frage zahlreiche Vorteile mit sich, von denen Unternehmen profitieren. Es gibt allerdings eine „Berufsgruppe“, die ebenfalls besonders von diesen Entwicklungen profitiert: Cyberkriminelle. Mit voranschreitender Vernetzung der Geräte und Systeme wächst die Angriffsfläche und es kommen täglich neue Risiken für die IT-Sicherheit hinzu. Die Liste der Bedrohungen und Risiken ist daher lang, wir haben Ihnen hier die bedeutendsten Angriffsmethoden auf einen Blick zusammengefasst:

Natürlich können auch Schäden ohne gezielte Angriffe von Cyberkriminellen entstehen. Es gibt diverse mögliche Szenarien, die fernab von Cyberattacken eine Bedrohung für die IT-Sicherheit sein können. Dazu gehören:

Wenn wir über IT-Sicherheit sprechen, müssen wir uns auch mit dem IT-Sicherheitskonzept auseinandersetzen, das zentraler Bestandteil des IT-Sicherheitsmanagements jedes Unternehmens ist. In einem solchen Konzept werden Richtlinien sowie technische und organisatorische Maßnahmen für die IT-Sicherheit im Unternehmen festgehalten.

Es geht also um die Fragen:

Ziel des IT-Sicherheitskonzepts ist es also, über klar definierte Richtlinien Risiken und Bedrohungen für die Informationssicherheit eines Unternehmens zu erkennen, einzuordnen und vor allem vorzubeugen.

Die wichtigen Bestandteile eines IT-Sicherheitskonzepts zeigen auch die grundsätzliche Vorgehensweise bei der Erstellung des Konzepts:

Festlegung des Geltungsbereiches: Welche Assets (Dokumente, Hardware, Zugriffsrechte, Daten etc.) sind schützenswert? Worüber werden Informationen ausgetauscht? Definieren Sie darauf basierend den sogenannten Informationsverbund, für den das IT-Sicherheitskonzept gelten soll.

Zusammenstellung und Strukturierung aller Assets: Teilen Sie die Assets in Teilbereiche ein, die jeweils einen gesamten Geschäftsprozess abbilden. Dabei müssen alle Komponenten betrachtet werden: Informationen, Prozesse und technische Systeme, die involviert sind.

Wie hoch ist der Schutzbedarf der ermittelten Komponenten? Legen Sie die Schutzstufen für die Prozesse, Informationen und Technik fest.

Zusammenführung und Veranschaulichung der Ergebnisse aus den vorherigen Schritten nach BSI-IT-Grundschutz, auf deren Basis die notwendigen Sicherheitsmaßnahmen festgelegt werden (auch an ggf. entstandenen Schnittstellen zwischen den dargestellten Teilbereichen).

Mit dem Check ermitteln Sie nun das aktuell vorhandene Sicherheitsniveau: Auf Basis Ihres Modells überprüfen Sie bei den einzelnen Komponenten anhand ihres Schutzbedarfs, welche Sicherheitsmaßnahme laut BSI Grundschutz Katalog zur Anwendung kommen sollte und ob diese in der Realität bereits vollumfänglich umgesetzt wird.

In dieser ergänzenden Analyse werden alle noch nicht abgedeckten Risiken ermittelt, die über den IT-Grundschutz hinausgehen (z.B. bei besonders hohem Schutzbedarf). Bestehen erhöhte Sicherheitsrisiken oder ggf. branchen- oder unternehmensspezifische Risiken? Auf Basis einer Risikoanalyse erstellen Sie eine finale Übersicht aller notwendiger Maßnahmen für die IT-Sicherheit in Ihrem Unternehmen, um das Risiko auf ein für das Unternehmen akzeptables Mindestmaß zu reduzieren.

Informationen zur Methodik einer Risikoanalyse gibt’s zum Beispiel hier beim BSI >>

Rechtlich verpflichtet zu einem IT-Sicherheitskonzept sind tatsächlich nur Betreiber kritischer Infrastrukturen (siehe Absatz zum IT-Sicherheitsgesetz >>). Dennoch ist es auch für alle anderen Unternehmen absolut ratsam und wichtig, die Unternehmensdaten mit einem IT-Sicherheitskonzept vor der wachsenden Bedrohungslage zu schützen.

Egal ob Kleinunternehmer oder Großkonzern – ein IT-Sicherheitskonzept dient als Maßnahmenkatalog und Richtlinie, an die sich alle Mitarbeitenden halten können und müssen. Dafür müssen die im Konzept definierten Maßnahmen natürlich auch im Alltag gelebt werden – dafür sind Sie auf die Mitarbeit Ihrer gesamten Belegschaft angewiesen, da jede*r einzelne Mitarbeitende eine potenzielle Sicherheitslücke darstellt.

Verantwortlich für die IT-Sicherheit eines Unternehmens ist immer die Unternehmensführung – Sicherheit ist Chefsache. Als Geschäftsführung sollten Sie das Thema also stets im Blick behalten. Im Idealfall können sie dabei auf einen eigenen IT-Sicherheitsbeauftragten im Unternehmen zählen, der einen guten Überblick über die IT-Infrastruktur des Unternehmens hat und die Details des Konzepts ausarbeiten kann.

Ein solcher IT-Sicherheitsbeauftragter sollte sich jedoch nicht nur mit allen Prozessen im Unternehmen gut auskennen, sondern vor allem auch ein tiefgehendes IT-Fachwissen mitbringen, damit das Konzept auf einer fachlich fundierten Basis erstellt werden kann. Natürlich können – und sollten – Sie auch weitere Mitarbeitende miteinbeziehen, die zu den verschiedenen Prozessen detaillierten Input liefern können.

Ein IT-Sicherheitskonzept ist nicht mal so eben erstellt, sondern bedarf eines komplexen Erstellungsprozesses.

Wenn Sie sich an einem Leitfaden für die Erstellung des IT-Sicherheitskonzepts entlanghangeln möchten, können wir Ihnen diesen Leitfaden empfehlen, der in Zusammenarbeit des Bundesverbands Gesundheits-IT e. V., der Deutschen Gesellschaft für Medizinische Informatik, Biometrie und Epidemiologie e. V. (GMDS) und des Zentrums für Telematik und Telemedizin GmbH (ZTG) entstanden ist: Leitfaden für die Erstellung eines IT-Sicherheitskonzeptes (bvitg.de)

Als IT-Security-Dienstleister wissen wir natürlich um den IT-Fachkräftemangel. Häufig erleben wir verzweifelte Unternehmer*innen, die nicht mal ausreichend Personal für das Tagesgeschäft zur Verfügung haben, geschweige denn für zusätzliche Tätigkeiten wie die Ausarbeitung eines IT-Sicherheitskonzepts. In einem solchen Fall können externe Dienstleister die Engpässe auffangen und in der Beratung, Ausarbeitung und Umsetzung des IT-Sicherheitskonzepts unterstützen. Achten Sie bei der Wahl eines solchen Anbieters besonders auf Seriosität – schließlich legen Sie einen Ihrer wertvollsten Unternehmenswerte, Ihre IT-Sicherheit und damit die Unternehmensdaten, in die Hände der Experten.

Kommen wir nun zu den geltenden Normen und Standards im Bereich IT-Sicherheit. Dieses Thema ist – zugegebenermaßen – etwas trocken, dafür aber nicht weniger wichtig. Wir versuchen uns kurz zu halten und Ihnen dabei einen guten ersten Überblick zu geben. Zu Beginn widmen wir uns den verschiedenen Kürzeln, die Ihnen in diesem Kontext begegnen können:

Diese Kürzel können Ihnen auch in Kombination begegnen. Bei einer DIN-EN-Norm beispielsweise handelt es sich um eine ursprünglich deutsche Norm, die auch auf europäischer Ebene verabschiedet wurde. Eine ISO/IEC-Norm wurde demnach gemeinsam von ISO und IEC entwickelt und beschlossen. Außerdem kann eine ISO-Norm Ihnen auch in Kombi mit dem DIN- oder EN-Kürzel begegnen – dann erfüllt die deutsche oder europäische Norm auch die Anforderungen der internationalen Standards.

Die Familie der ISO/IEC 2700x-Normen umfasst eine Reihe von Normen für IT-Sicherheitstechniken. Wir wollen uns hier der wichtigsten unter ihnen widmen, der Norm ISO/IEC 27001, die die Anforderungen an ein Informationssicherheits-managementsystem (ISMS) definiert. Die weiteren Normen aus der 2700x-Familie drehen sich ebenfalls um das Thema ISMS und enthalten zum Beispiel Begriffsdefinitionen, Leitfaden zur Umsetzung und fach-/branchenspezifische Anforderungen.

Warum ISO 27001 zertifizieren lassen?

Es gibt diverse Gründe, die für eine ISO 27001 Zertifizierung sprechen – intern wie extern kann eine Zertifizierung zahlreiche Vorteile mit sich bringen:

Mit einem Informationssicherheitsmanagementsystem bringen Sie Struktur in Ihre IT-Sicherheit: Über ein einheitliches Verfahren analysieren Sie die Risiken und ermitteln, implementieren und optimieren Sie laufend die notwendigen IT-Sicherheitsmaßnahmen, die sich aus der Risikoanalyse ergeben. Das ISMS bildet für alle Mitarbeitenden die Grundlage für den Umgang mit IT-Systemen und Informationswerten in Ihrem Unternehmen.

Damit das auch gelingen kann, ist die Unterstützung und Bereitschaft des Managements, das ISMS im Unternehmen zu etablieren, unerlässlich. Schließlich geht es dabei nicht um das einmalige Aufsetzen eines Dokuments, das anschließend in der Schublade landet, sondern darum, die Methodik und Maßnahmen in allen Geschäftsprozessen auch zu leben.

Der Weg zur Zertifizierung

Ihnen den genauen Weg zu einer ISO 27001-Zertifizierung zu erläutern, würde an dieser Stelle den Rahmen sprengen. Dennoch möchten wir Ihnen einen kurzen Überblick geben, welche Schritte für die Zertifizierung wesentlich sind:

Vor dem letzten Schritt, dem Zertifizierungsaudit, sollten Sie prüfen (lassen), ob Sie alle Anforderungen auch tatsächlich erfüllen und die Zertifizierung realistisch ist. Diese Prüfung sollte von einem erfahrenen IT-Sicherheitsbeauftragten durchgeführt werden, der sich mit Audits auskennt. Häufig werden dazu externe Experten zurate gezogen, um sich abzusichern und ggf. noch vorhandene Lücken aufzudecken, um diese noch vor dem echten Zertifizierungsaudit schließen zu können.

Zum Ende unseres Beitrags möchten wir einige Zahlen aus dem aktuellen Lagebericht zur IT-Sicherheit in Deutschland 2021 vom BSI sprechen lassen:

Erschreckende Zahlen, die aber nur die erschreckenden Entwicklungen im Bereich der Cyberkriminalität widerspiegeln. Die zunehmende Vernetzung und Digitalisierung von Geschäftsprozessen vergrößert auch die potenzielle Angriffsfläche für Cyberkriminelle und ihre perfiden professionalisierten Angriffsmethoden. Dieses hohe Risiko macht die IT-Sicherheit zu einem der wichtigsten Themen für Unternehmen jeder Größe – vom Start-up über den Mittelstand bis hin zum Konzern.

Daten und Informationen gehören in der heutigen Zeit zu Ihren wichtigsten Unternehmenswerten. Schützen Sie diese nicht ausreichend vor den steigenden Bedrohungen, hat das verheerende Folgen, die von finanziellen Schäden über rechtliche Konsequenzen bis hin zum totalen Vertrauens- und Imageverlust reichen.

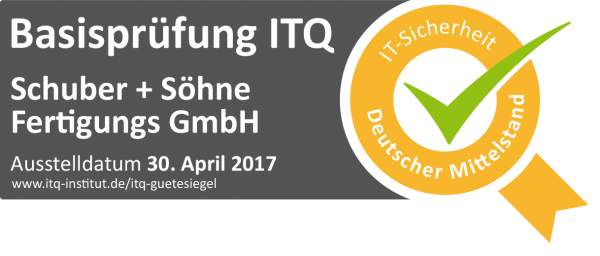

Häufig sind Unternehmen sich eigentlich ganz sicher, dass Sie Ihre IT-Infrastruktur ausreichend schützen. Hakt man dann aber genauer nach, ist man sich dieser Sicherheit nicht selten dann doch nicht mehr ganz so sicher. Um genau das zu verhindern und Ihnen einen umfassenden Überblick über Ihre IT-Sicherheit zu verschaffen, bieten wir Ihnen die ITQ-Basisprüfung an.

Nach einem kurzen Kick-off-Webinar, in dem wir uns einen Überblick über Ihre IT-Landschaft machen und mit Ihnen die Ziele der Prüfung definieren, bereiten wir den Audit-Termin für Ihr Unternehmen gründlich vor. Im Rahmen dieses Audit-Termins führen wir dann bei Ihnen vor Orteine organisatorische und technische Prüfung Ihrer gesamten IT durch – von der Prüfung Ihrer IT-Systeme bis hin zu Gesprächen mit beteiligten Mitarbeitenden ermitteln wir mit dieser Prüfung den aktuellen IT-Sicherheitsstand Ihres Unternehmens.

Abschließend präsentieren wir Ihnen unsere Ergebnisse und den detaillierten Prüfbericht: In welchen Bereichen sind Sie bereits gut aufgestellt, wo gibt es vielleicht noch Verbesserungspotenzial – oder sogar grobe Sicherheitslücken? Nach der Bewertung der Ergebnisse zeigen wir Ihnen Optimierungsmöglichkeiten und konkrete Handlungsempfehlungen auf.

Zum Abschluss der Prüfung erhalten Sie zudem das Prüfsiegel „Basisprüfung ITQ“ zur Verwendung auf Ihrer Webseite und in Ihren Geschäftspapieren.

Die Ransomware-Wette Sie denken, Ihre IT ist sicher? Wir wetten dagegen! Ransomware gehört aktuell zu den stärksten Bedrohungen der Cybersicherheit

NIS2-Checkliste Kennen Sie eigentlich Ihren NIS2-Reifegrad? Obwohl das Inkrafttreten der EU-Richtlinie spätestens für den Anfang 2025 geplant ist, haben sich

NIS2 – Warum sich Outsourcing lohnt Um Cybersicherheit in einem Betrieb herzustellen, reicht es heute nicht mehr aus, eine gute

Die NIS2-Richtlinie soll die Widerstandsfähigkeit von Netz- und Informationssystemen gegen Cyberangriffe verbessern und wichtige Grundlagen dafür schaffen, dass Organisationen angemessene

Vielen Dank für Ihre Anfrage.

Sie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen