Die Ransomeware-Wette

Die Ransomware-Wette Sie denken, Ihre IT ist sicher? Wir wetten dagegen! Ransomware gehört aktuell zu den stärksten Bedrohungen der Cybersicherheit

Mit der Corona-Pandemie haben VPNs einen enormen Aufschwung erlebt, und das hat einen guten Grund: Virtual Private Networks ermöglichen den einfachen und sicheren Remote-Zugriff auf das Unternehmensnetzwerk aus dem Homeoffice. Privatpersonen hingegen nutzen VPNs vor allem, um Zugriff auf im eigenen Land gesperrte Inhalte zu bekommen oder unerkannt im Netz surfen zu können. Fest steht: Virtuelle private Netzwerke werden sowohl im privaten als auch im Unternehmens-Kontext zahlreich und vielfältig genutzt. Wir erklären Ihnen in diesem Beitrag, warum das so ist und wie genau ein VPN eigentlich funktioniert. Dabei fokussieren wir uns auf VPNs für Unternehmen.

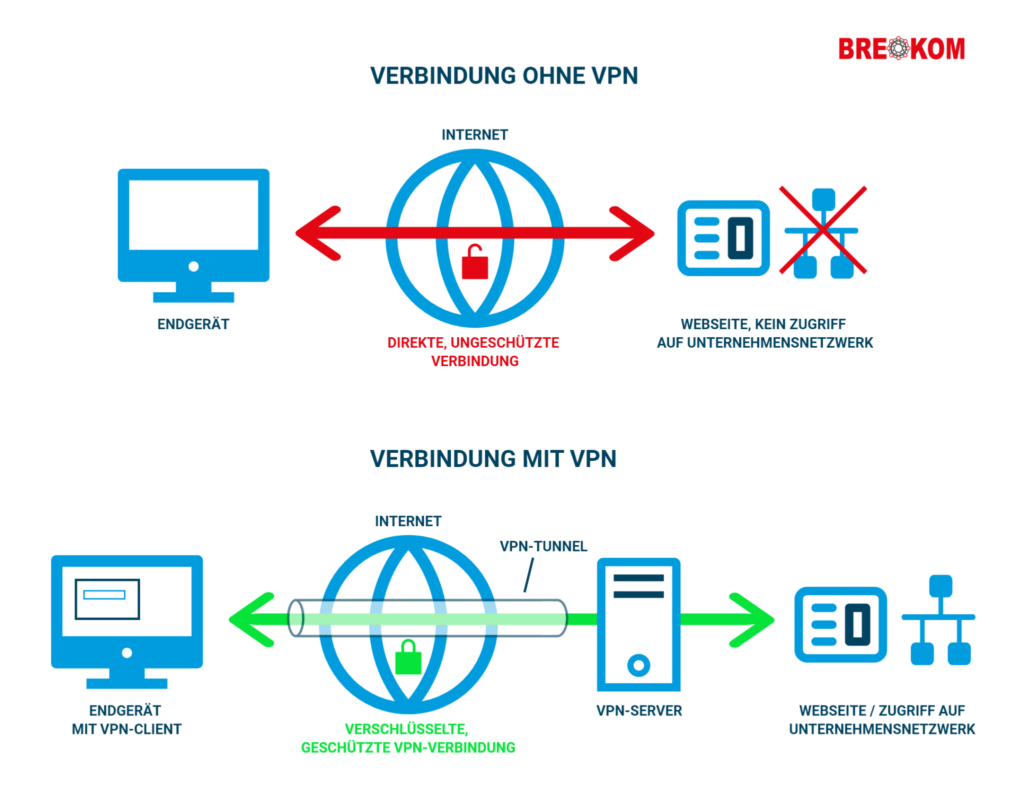

Ein Virtual Private Network, kurz VPN, stellt eine verschlüsselte und damit sichere Netzwerkverbindung zwischen Ihrem Endgerät und dem Internet oder Unternehmensnetzwerk über einen externen Server her. Durch die Nutzung eines VPNs wird Ihr Datenverkehr vor Einblicken und Zugriffen von Außenstehenden geschützt: Verschlüsselt werden der Browserverlauf, die IP-Adresse, der geographische Standort, die Internetaktivitäten und das verwendete Endgerät des Nutzers. Die Verschlüsselung erfolgt dabei in Echtzeit.

Anwender*innen nutzen VPN-Dienste vor allem, um Ihre Privatsphäre zu schützen und sicher sowie verdeckt im Internet zu surfen, aber auch um z. B. standortbedingte Sperren zu umgehen, da sie sich, von außen betrachtet, quasi am Standort des VPN-Servers befinden.

Bei der Beschäftigung mit der Thematik und damit auch in unserem Beitrag werden Ihnen diverse Begrifflichkeiten rund um das Virtual Private Network begegnen. Die wichtigsten möchten wir Ihnen hier kurz vorstellen:

Als VPN-Client wird das Programm bezeichnet, das die verschlüsselte Verbindung zum VPN-Server aufbaut. VPN-Clients sind zur Installation auf allen gängigen Endgeräten verfügbar: vom Laptop über das Smartphone bis hin zum Router.

Der VPN-Tunnel bezeichnet die gesicherte Verbindung zwischen dem Endgerät (bzw. dem VPN-Client) und dem VPN-Server.

Vom VPN-Client werden alle Daten verschlüsselt an den VPN-Server gesendet, von diesem wieder entschlüsselt und anschließend weitergesendet. Der VPN-Server bestimmt auch die IP-Adresse, da der gesamte Internetverkehr über diesen Server umgeleitet wird. Der Server wird vom VPN-Anbieter zur Verfügung gestellt.

Über das VPN-Protokoll wird die Methode bestimmt, mit der die Daten verschlüsselt werden. Es existieren verschiedene Protokolle, die wir Ihnen im Abschnitt „VPN-Protokolle“ noch genauer vorstellen.

Das VPN-Gateway kann in Form eines Routers, einer Firewall, eines Servers o.ä. auftreten und hat die Funktion, die Geräte oder Netzwerke in einer VPN-Infrastruktur miteinander zu verbinden.

Der VPN-Anbieter ist das Unternehmen, das den VPN-Dienst zur Verfügung stellt – also die Firma, bei der Sie Ihren VPN-Dienst buchen/kaufen.

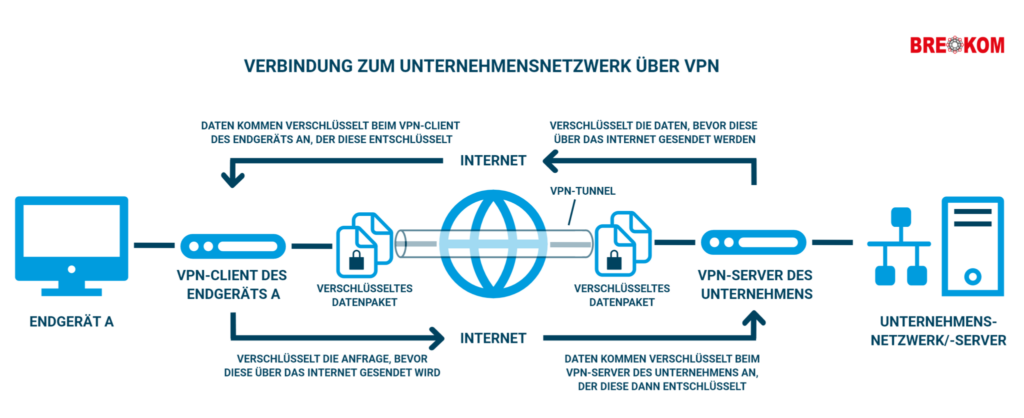

Wenn Sie ein Virtual Private Network im Unternehmen nutzen, passiert im Hintergrund Folgendes:

Das alles klingt nach einem ziemlich aufwendigen und langwierigen Prozess. In der Realität laufen diese Schritte aber so schnell im Hintergrund ab, dass Sie gar nichts davon mitbekommen und es sich für Sie als Endnutzer*in so anfühlt, als säßen Sie vor Ihrem Rechner im Büro, der direkt mit dem Unternehmensnetzwerk verbunden ist.

Nutzen Sie einen externen VPN-Dienst und wird die Verbindung nicht über einen unternehmenseigenen VPN-Server hergestellt, läuft dieser Prozess im Endeffekt genauso ab, nur dass Ihr Endgerät nicht die IP-Adresse des Unternehmensservers annimmt, sondern die des Servers vom Anbieter.

Sie wissen inzwischen, dass die verschlüsselten Datenpakete durch einen „Tunnel“ geschickt werden, der die Daten vor der Einsicht und dem Zugriff unbefugter Dritter schützt. Diese verschlüsselte Verbindung wird über Tunneling-Protokolle aufgebaut. Es gibt diverse Protokolle, die zur Verwendung kommen können. Wir zeigen Ihnen hier die gängigsten VPN-Protokolle kurz auf:

Das Open Source-Protokoll OpenVPN gehört zu den weitverbreitetsten VPN-Protokollen. Durch den offenen Quellcode ist es extrem anpassbar und für viele Plattformen verfügbar. OpenVPN gilt als sehr sicher, da sich der offengelegte Code auf mögliche Hintertüren überprüfen lässt.

Das Layer 2 Tunnel Protocol (L2TP) bietet allein als Tunnel-Protokoll keine starke Verschlüsselung, in Kombination mit dem Internet Protocol Security (IPsec), das für Verschlüsselung und Authentifizierung sorgt, ermöglicht es jedoch eine sichere VPN-Verbindung.

Dieses neuere VPN-Protokoll basiert auf IPSec und eignet sich insbesondere für mobile Geräte, da es schnell zwischen Netzwerken umschalten kann. Es wird zum Teil als schneller und stabiler im Vergleich zu OpenVPN angesehen.

Das Point to Point Tunneling Protocol (PPTP) war eines der ersten Protokolle und in der Vergangenheit weit verbreitet. Es ist zwar das schnellste, allerdings auch ein unsicheres Protokoll, da es keine Verschlüsselungs- und Authentifizierungsfunktion enthält. Daher sollte dieses Protokoll im Unternehmenskontext nicht verwendet werden.

Bei WireGuard handelt es sich um ein relativ neues Open Source-Protokoll, das zuletzt zunehmend Interesse weckt: Es gilt durch seine geringe Programmcode-Größe als extrem schnell, aber auch als sehr sicher, da auch hier, wie bei OpenVPN, der Quellcode auf Lücken oder Hintertüren überprüft werden kann.

Den meisten ist der Begriff „VPN“ spätestens seit der Corona-Pandemie-bedingten Homeoffice-Phase bekannt: Von zuhause haben sich viele Arbeitnehmende über das VPN ins Firmennetzwerk eingewählt und konnten so auf Server und Anwendungen innerhalb der Firma zugreifen. Und nicht nur das: Unternehmen profitieren vor allem von der Sicherheit, die ein Virtual Private Network bietet. Aber fangen wir von vorne an: Wann und wofür brauchen Unternehmen ein VPN? Und welche Funktionen sollte es im Unternehmenskontext erfüllen?

Ein Virtual Private Network hat viele Anwendungsgebiete und sollte zum Grundgerüst eines sicheren Firmennetzwerks in jedem Unternehmen gehören. Unverschlüsselter Datenverkehr in einem unsicheren Netzwerk ist von außen jederzeit einsehbar von allen Personen, die über einen Netzwerkzugriff verfügen – ein Paradies für Hacker und Cyberkriminelle.

Ein klassisches Beispiel stellen Geschäftsreisende dar: Stellen Sie sich vor, Ihre Mitarbeiterin Frau Schmidt ist regelmäßig auf Geschäftsreise in der ganzen Welt unterwegs.

Abends im Hotel, am Flughafen während der Wartezeit oder im Besprechungsraum des potenziellen Kunden, mit dem Sie einen Termin hat, möchte sie auf Dokumente, die auf dem Firmenserver liegen, zugreifen und wählt sich dafür in das offene WLAN vor Ort ein. Ohne VPN liegt nun der gesamte Datenverkehr offen.

Schreibt Frau Müller eine E-Mail, kann diese also relativ einfach mitgelesen werden. Wird sie während der Nutzung des unsicheren Netzwerks gehackt, haben die Angreifer Zugriff auf das gesamte Unternehmensnetzwerk und können auf sensible Unternehmensdaten zugreifen – eine Katastrophe.

Die Nutzung eines VPNs verhindert diese Katastrophe durch die Verschlüsselung des Datenverkehrs und sichert Ihre Daten vor dem Zugriff durch Unbefugte über das Netzwerk ab. Im Fall von Frau Schmidt, die auf ein Firmen-Dokument zugreifen möchte, kommt noch eine weitere Funktion hinzu: der externe Zugriff auf Laufwerke auf dem unternehmenseigenen Server, die ohne VPN nur innerhalb des Firmennetzwerks verfügbar sind.

Unabhängig davon, dass wir die Nutzung eines VPNs jedem Unternehmen empfehlen, zählen also folgende Szenarien zu den Anwendungsmöglichkeiten der verschiedenen Arten eines Virtual Private Networks:

Wie wir bereits erklärt haben, schützt eine VPN-Verbindung Ihren Datenverkehr vor unbefugtem Zugriff von außen. Dies spiegelt sich in den Funktionen wider, die ein VPN zur Nutzung im Unternehmen mitbringen sollte:

Ein gutes VPN schützt den Datenverkehr, doch auch das beste System kann Schwachstellen haben, die Cyberkriminelle ausnutzen können. Solche Schwachstellen können zum Beispiel folgende sein:

Wenn es auch bei hochwertigen VPNs sehr unwahrscheinlich ist, da die Verschlüsselung zu schwer (und zu zeitaufwendig) zu knacken ist, kann die Dekodierung bei älteren VPN-Protokollen durchaus eine Sicherheitslücke sein.

Liegt der Verschlüsselungs-Schlüssel vor, ist die Entschlüsselung der Datenpakete natürlich deutlich einfacher. Es ist durchaus in der Vergangenheit schon vorgekommen, dass Hacker Schlüssel von kompromittierten VPN-Servern gestohlen haben. Damit können sie dann die Daten auf dem Weg zu ihrem Ziel entschlüsseln und sogar verändern.

Ein gutes VPN verschleiert die IP-Adresse und die DNS-Anfragen eines Users. Kommt es zu einem Leck und wird beides offengelegt, werden Browserverlauf, IP-Adresse und Standort des Internet Service Providers angezeigt.

Nutzt ein VPN-Anbieter Server von Drittanbietern, vielleicht auch in anderen Ländern, und überwacht diese nicht ausreichend, könnten Schwachstellen direkt an diesen Servern von Cyberkriminellen ausgenutzt werden, um ins Netzwerk einzudringen.

VPN-Dienste speichern Daten über ihre Nutzer*innen wie z. B. Browserverläufe oder persönliche Daten. Tut sich eine Sicherheitslücke am Server des Anbieters auf, können Hacker diese nutzen, um die Nutzer-Logs und damit sensible Daten der User zu stehlen.

Je nach Unternehmensgröße kann es ggf. sinnvoll sein, auf eine eigene individuelle VPN-Lösung zu setzen. Seien Sie sich aber vorab darüber bewusst, wie hoch der Aufwand der Entwicklung und des Betriebs einer solchen eigenen VPN-Lösung ist. Selbst bei der Arbeit mit standardisierten Komponenten und VPN-Protokollen besteht zudem ein enormes Fehlerpotenzial, das Unternehmen häufig unterschätzen. Die Fehlersuche und -behebung kostet nicht nur Zeit und Geld, sondern auch Nerven aller Beteiligten. Fällt die VPN-Verbindung aus, sind in Zeiten des mobilen Arbeitens im Zweifelsfall hunderte Mitarbeitende arbeitsunfähig – hier zählt jede Minute.

Gerade für kleinere und mittelständische Unternehmen kann es daher ratsam sein, auf einen Managed Service eines externen Dienstleisters zurückzugreifen, der sich vollumfänglich um Einrichtung und Betrieb einer passenden VPN-Lösung auf Basis der Anforderungen im Unternehmen kümmert.

Spätestens seit der vermehrten Nutzung von mobilem Arbeiten und Homeoffice kommt kein Unternehmen mehr um die Verwendung eines VPNs herum. Es ermöglicht Ihnen nicht nur den sicheren Remote-Zugriff auf das Unternehmensnetzwerk, völlig standortunabhängig vom Endanwender, sondern sichert auch die Datenübertragung vom und ins Unternehmensnetzwerk durch Verschlüsselung der Datenpakete und den sicheren Transfer durch den VPN-Tunnel. Besonders wichtig ist hierbei die Sicherheit des VPN-Dienstes, den Ihr Unternehmen nutzt, damit Ihr VPN nicht zum Einfallstor für Cyberangriffe werden kann.

In Kooperation mit unserem IT-Security-Herstellerpartner Fortinet bieten wir Ihnen eine skalierbare, leistungsstarke VPN-Lösung an, die mit höchster Sicherheit, maximaler Performance und Geschwindigkeit überzeugt. Schützen Sie Ihr Firmennetzwerk mit dem individuell anpassbaren VPN und nutzen Sie die Vorteile des Rundum-Sorglos-Pakets eines erfahrenen und zertifizierten IT-Security-Dienstleisters.

Profitieren Sie dabei auch finanziell von unserer Partnerschaft mit Fortinet: Durch die Qualifikationen unserer Mitarbeiter und Sonderkonditionen können Sie die Beschaffungskosten bei einer Zusammenarbeit mit BREKOM deutlich reduzieren. So erhalten Sie IT-Schutz zu fairen Preisen mit persönlicher Betreuung durch erfahrene IT-Sicherheitsexperten.

Die Ransomware-Wette Sie denken, Ihre IT ist sicher? Wir wetten dagegen! Ransomware gehört aktuell zu den stärksten Bedrohungen der Cybersicherheit

NIS2-Checkliste Kennen Sie eigentlich Ihren NIS2-Reifegrad? Obwohl das Inkrafttreten der EU-Richtlinie spätestens für den Anfang 2025 geplant ist, haben sich

NIS2 – Warum sich Outsourcing lohnt Um Cybersicherheit in einem Betrieb herzustellen, reicht es heute nicht mehr aus, eine gute

Die NIS2-Richtlinie soll die Widerstandsfähigkeit von Netz- und Informationssystemen gegen Cyberangriffe verbessern und wichtige Grundlagen dafür schaffen, dass Organisationen angemessene

Vielen Dank für Ihre Anfrage.

Sie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen