Verteidigung Ihres Unternehmens vollumfänglich auf höchstem Niveau

Verteidigung Ihres Unternehmens vollumfänglich auf höchstem Niveau

Durch Industrie 4.0 entstehen mit der Vernetzung von Maschinen, Produktionsanlagen und ERP-Systemen hochflexible Produktionsprozesse, die in Echtzeit gesteuert und überprüft werden können. Erfolgreiche Angriffe vermindern die Produktivität, verletzen Betriebsgeheimnisse und gefährden die Werte des Unternehmens. Die Erkennung und der Schutz vor solchen Szenarien erfordern ein hohes Know-how, strukturierte Prozesse und IT-Spezialisten.

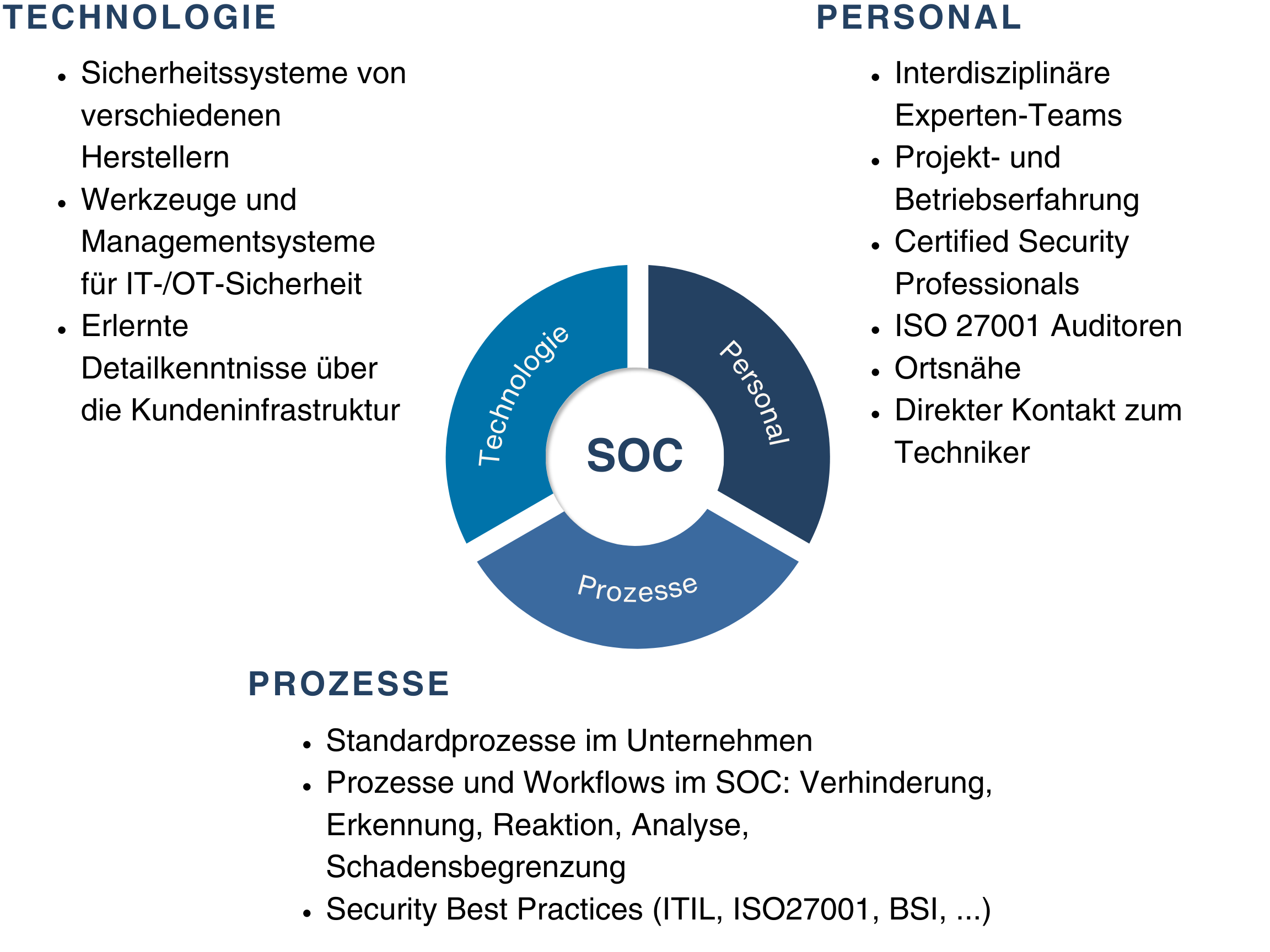

BREKOM bietet mit seinem Security Operation Center (SOC) spezielle Betriebsdienstleistungen für die umfassende IT-Sicherheit in drei Schwerpunkten an: Verhinderung und Erkennung, Reaktion und Analyse, Schadensbegrenzung. Für dieses Konzept hat BREKOM bereits im Jahr 2017 den Innovationspreis-IT der Initiative Mittelstand gewonnen.

BREKOM kann mittlerweile auf eine Erfahrung von über 25 Jahren zurückblicken beim Betrieb von mehreren Hundert gemanagten Firewall-Systemen für Kunden. Bereits vor 10 Jahren haben wir erkannt, dass die Erkennung und der Schutz vor heutigen Cyber-Attacken mehr erfordern als die klassischen regel- oder signaturbasierten Erkennungssysteme von Firewalls zu leisten im Stande sind. Daher haben wir für das SOC eine eigene Betriebsplattform entwickelt: Den System Operation Manager (SOM). Dieser stellt auf Basis einer Datenbank alle notwendigen Funktionen für einen effizienten Betrieb bereit, z. B. Verwaltung der Zugangsdaten und Systemdokumentation. Abgeleitet aus Normen und Standards wie ISO, BSI und ITIL sind die Vorgehensweisen standardisiert. Somit wird die Revisionsfähigkeit sichergestellt.

Mittelständische Unternehmen benötigen einen starken Partner zur ganzheitlichen Absicherung aller IT- und OT-Systeme im Unternehmensnetz gegen Cyberrisiken.

Viele IT-Abteilungen sind mit Projekten überlastet. Ausreichende Ressourcen, Know-how und Zeit fehlen für das Thema Informationssicherheit.

Die steigende Anzahl von Cyberangriffen können durch Störung von Geschäftsprozessen einen erheblichen wirtschaftlichen Schaden verursachen.

Gesetzlichen Vorgaben und Verpflichtungen zwingen Unternehmen regulierter Branchen angemessene Vorkehrungen zu treffen.

Das BREKOM Security Operation Center (SOC) überwacht die IT- und OT-Infrastruktur automatisiert, logisch und kontinuierlich. Es erfüllt die höchsten Sicherheitsstandards und ist nach ISO 27001 und ISO 9001 zertifiziert.

Durch das Anzapfen verschiedenster Log-Quellen werden Anomalien frühzeitig identifiziert, sodass die BREKOM-Spezialisten diese prüfen und beseitigen können.

Viele Angriffe werden vollständig automatisiert abgefangen.

„Wir haben einen starken und zuverlässigen Geschäftspartner gesucht für unser gemeinsames Ziel: IT- und OT-Security. Er sollte für uns als mittelständisches Produktionsunternehmen pragmatische, bezahlbare Betriebslösungen bieten. Das passionierte BREKOM-Team befasst sich professionell mit all unseren Belangen. Das gibt uns auch für die Zukunft ein gutes Gefühl.“

Geschäftsführer eines mittelständischen Produktionsunternehmens

Die Folgen eines Sicherheitsvorfalls können kurz-, mittel- und langfristig fatale Folgen für ein Unternehmen haben, z. B.:

Security Event and Information Management (SIEM):

SIEM-Systeme zentralisieren, sammeln, korrelieren und analysieren Daten der angebundenen Geräte bzw. Log-Quellen. In den dazugehörigen Dashboards werden dadurch Sicherheitsrisiken visibel und in Echtzeit erfasst.

Security Orchestration, Automation & Response (SOAR):

Die SOAR-Lösung sorgt für eine automatisierte Reaktionen auf bestimmte Events.

Endpoint Detection & Response (EDR):

EDR schützt Endgeräte (wie Computer, Server, Laptops) vor fortschrittlichen Cyberbedrohungen. EDR-Lösungen sind darauf ausgerichtet, Anomalien und verdächtiges Verhalten auf Endgeräten rechtzeitig zu erkennen, darauf zu reagieren und Sicherheitsvorfälle zu untersuchen. Im Wesentlichen bieten sie eine erweiterte Form der Endpunktsicherheit über herkömmliche Antivirenprogramme hinaus.

Schwachstellen-Scanner:

Regelmäßige Schwachstellen-Scans gehören zur Cyber-Hygiene. So finden wir heraus, ob Angreifende in Ihrem System leichtes Spiel haben und erhöhen sukzessive die Widerstandsfähigkeit bzw. Cyber-Resilienz Ihres Unternehmen. Das Vulnerability Management scannt voll automatisiert nach definitiertem Zeitplan und ordnet gefundene Schwachstellen nach Kritikalität.

Vielen Dank für Ihre Anfrage.

Sie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen